Cheval de troie help!

krapuljack

Messages postés

15

Statut

Membre

-

krapuljack Messages postés 15 Statut Membre -

krapuljack Messages postés 15 Statut Membre -

Bonjour,

Bonjour,

j'ai un problème avec un cheval de troie. j'ai fait des recherche et j'ai vu qu'avec OTL il est possible de régler le problème. L'ennui est que je ne sais pas comment procéder avec ce logiciel...

voici mon rapport avec OTL. j'aimerais seulement savoir (en citation) quelle est la commande pour enlever ce cheval de troie.

merci d'avance!!!

http://www.cjoint.com/c/EKmwSeSIY7w

Bonjour,

j'ai un problème avec un cheval de troie. j'ai fait des recherche et j'ai vu qu'avec OTL il est possible de régler le problème. L'ennui est que je ne sais pas comment procéder avec ce logiciel...

voici mon rapport avec OTL. j'aimerais seulement savoir (en citation) quelle est la commande pour enlever ce cheval de troie.

merci d'avance!!!

http://www.cjoint.com/c/EKmwSeSIY7w

A voir également:

- Cheval de troie help!

- Antivirus cheval de troie gratuit - Télécharger - Antivirus & Antimalwares

- Ordinateur bloqué cheval de troie - Accueil - Arnaque

- Qu'est ce que le cheval au poker - Forum Virus

- Comment se débarrasser d'un cheval de troie ✓ - Forum Virus

- Retrouver son cheval skyrim - Forum Jeux PC

21 réponses

Bonjour,

Relance OTL

- Sous XP double-clic sur l'icône pour lancer l'outil.

- Sous Vista/Seven clic-droit sur l'icône et choisir "Exécuter en tant qu'administrateur" dans le menu contextuel.

:OTL

IE - HKU\S-1-5-21-2951774986-359698713-963401568-1001\..\SearchScopes\{014DB5FA-EAFB-4592-A95B-F44D3EE87FA9}: URL = http://search.conduit.com/ResultsExt.aspx?q={searchTerms}&SearchSource=4&ctid=CT3289847&CUI=UN35001643642905149&UM=2&UP=SP0EA42547-1A3F-44FE-A4AF-BF22AEBCF5EE&SSPV= [Pays NL - 195.78.120.88]

IE - HKU\S-1-5-21-2951774986-359698713-963401568-1001\..\SearchScopes\{0ECDF796-C2DC-4d79-A620-CCE0C0A66CC9}: URL = http://www.delta-search.com/?q={searchTerms}&affID=119556&babsrc=SP_ss&mntrId=cc3d993400000000000090e6ba800aa2 [Pays US - 198.20.96.164]

IE - HKU\S-1-5-21-2951774986-359698713-963401568-1001\..\SearchScopes\{A7508AA3-D980-4967-B534-6755CC58376F}: URL = http://search.conduit.com/ResultsExt.aspx?q={searchTerms}&SearchSource=4&ctid=CT3289847&CUI=UN35001643642905149&UM=2 [Pays NL - 195.78.120.88]

IE - HKU\S-1-5-21-2951774986-359698713-963401568-1001\..\SearchScopes\{BAF38444-F145-4E9B-AB09-114BDB4F71BD}: URL = http://www.search.ask.com/?l=dis{searchTerms}&locale=en_US&apn_ptnrs=U3&apn_dtid=OSJ000YYCA&apn_uid=18413C04-01DE-41D6-A63E-2EB667D05E90&apn_sauid=D91FC3B0-CCD8-4191-87D9-371D7752C3F7 [Pays US - 199.36.102.106]

IE - HKU\S-1-5-21-2951774986-359698713-963401568-1001\..\SearchScopes\{C5189634-752E-414E-AE19-E2F3C5341F9D}: URL = http://search.conduit.com/?ctid=CT3300024&SearchSource=45&UM=2&q={searchTerms} [Pays NL - 195.78.120.88]

64bit-FF - HKEY_LOCAL_MACHINE\software\mozilla\Firefox\Extensions\\{336D0C35-8A85-403a-B9D2-65C292C39087}: C:\PROGRAM FILES\WEB ASSISTANT\FIREFOX

64bit-FF - HKEY_LOCAL_MACHINE\software\mozilla\Firefox\Extensions\\{FE1DEEEA-DB6D-44b8-83F0-34FC0F9D1052}: C:\PROGRAM FILES\WEB ASSISTANT\FIREFOX

FF - HKEY_LOCAL_MACHINE\software\mozilla\Firefox\Extensions\\{336D0C35-8A85-403a-B9D2-65C292C39087}: C:\Program Files\Web Assistant\Firefox

FF - HKEY_LOCAL_MACHINE\software\mozilla\Firefox\Extensions\\{FE1DEEEA-DB6D-44b8-83F0-34FC0F9D1052}: C:\Program Files\Web Assistant\Firefox

FF - HKEY_CURRENT_USER\software\mozilla\Firefox\Extensions\\{5a95a9e0-59dd-4314-bd84-4d18ca83a0e2}: C:\Program Files (x86)\Wajam\Firefox\{5a95a9e0-59dd-4314-bd84-4d18ca83a0e2}.xpi

O2 - BHO: (Incredibar.com Helper Object) - {6E13DDE1-2B6E-46CE-8B66-DC8BF36F6B99} - C:\Program Files (x86)\Incredibar.com\incredibar\1.5.11.14\bh\incredibar.dll (Montera Technologeis LTD)

O3 - HKLM\..\Toolbar: (Incredibar Toolbar) - {F9639E4A-801B-4843-AEE3-03D9DA199E77} - C:\Program Files (x86)\Incredibar.com\incredibar\1.5.11.14\incredibarTlbr.dll (Montera Technologeis LTD)

[2015-11-10 19:19:04 | 000,000,000 | -H-D | C] -- C:\Users\KrapulJack\AppData\Roaming\ZmbUaSbY

:Commands

[emptytemp]

[RESETHOSTS]

Tu peux le retrouver le fichier à la racine du disque : C:\_OTL\MovedFiles

2/

(Le rapport est sauvegardé aussi sous C:\AdwCleaner\AdwCleaner[x].txt)

3/

[*] Télécharge et enregistre ZHPCleaner sur ton bureau à partir ce lien :https://nicolascoolman.eu

<[*] Exécute le en cliquant sur le bouton droit de la souris et en choisissant "Exécuter en tant qu'administrateur"

[*]Accepte les conditions d'utilisation,

[*]Clique sur le bouton [Nettoyer]

[*]Accepte toutes les réparations proposées

[*]Unrapport ZHPCleaner.txt sera créé sur le bureau

[*]Clique sur Rapport si tu ne vois pas le rapport, une copie (%appdata%\ZHP\ZHPCleaner.txt) s'ouvrira,

[*]Héberge ce rapport sur : http://pjjoint.malekal.com/ ou https://www.cjoint.com/

[*]Copie/Colle le lien généré dans ta réponse.

@+

¤¤¤ Le meilleur remède pour tous les problèmes, c'est la patience.... ¤¤¤

Relance OTL

- Sous XP double-clic sur l'icône pour lancer l'outil.

- Sous Vista/Seven clic-droit sur l'icône et choisir "Exécuter en tant qu'administrateur" dans le menu contextuel.

- Dans la partie "Personnalisation", copie/colle les instructions suivantes :

:OTL

IE - HKU\S-1-5-21-2951774986-359698713-963401568-1001\..\SearchScopes\{014DB5FA-EAFB-4592-A95B-F44D3EE87FA9}: URL = http://search.conduit.com/ResultsExt.aspx?q={searchTerms}&SearchSource=4&ctid=CT3289847&CUI=UN35001643642905149&UM=2&UP=SP0EA42547-1A3F-44FE-A4AF-BF22AEBCF5EE&SSPV= [Pays NL - 195.78.120.88]

IE - HKU\S-1-5-21-2951774986-359698713-963401568-1001\..\SearchScopes\{0ECDF796-C2DC-4d79-A620-CCE0C0A66CC9}: URL = http://www.delta-search.com/?q={searchTerms}&affID=119556&babsrc=SP_ss&mntrId=cc3d993400000000000090e6ba800aa2 [Pays US - 198.20.96.164]

IE - HKU\S-1-5-21-2951774986-359698713-963401568-1001\..\SearchScopes\{A7508AA3-D980-4967-B534-6755CC58376F}: URL = http://search.conduit.com/ResultsExt.aspx?q={searchTerms}&SearchSource=4&ctid=CT3289847&CUI=UN35001643642905149&UM=2 [Pays NL - 195.78.120.88]

IE - HKU\S-1-5-21-2951774986-359698713-963401568-1001\..\SearchScopes\{BAF38444-F145-4E9B-AB09-114BDB4F71BD}: URL = http://www.search.ask.com/?l=dis{searchTerms}&locale=en_US&apn_ptnrs=U3&apn_dtid=OSJ000YYCA&apn_uid=18413C04-01DE-41D6-A63E-2EB667D05E90&apn_sauid=D91FC3B0-CCD8-4191-87D9-371D7752C3F7 [Pays US - 199.36.102.106]

IE - HKU\S-1-5-21-2951774986-359698713-963401568-1001\..\SearchScopes\{C5189634-752E-414E-AE19-E2F3C5341F9D}: URL = http://search.conduit.com/?ctid=CT3300024&SearchSource=45&UM=2&q={searchTerms} [Pays NL - 195.78.120.88]

64bit-FF - HKEY_LOCAL_MACHINE\software\mozilla\Firefox\Extensions\\{336D0C35-8A85-403a-B9D2-65C292C39087}: C:\PROGRAM FILES\WEB ASSISTANT\FIREFOX

64bit-FF - HKEY_LOCAL_MACHINE\software\mozilla\Firefox\Extensions\\{FE1DEEEA-DB6D-44b8-83F0-34FC0F9D1052}: C:\PROGRAM FILES\WEB ASSISTANT\FIREFOX

FF - HKEY_LOCAL_MACHINE\software\mozilla\Firefox\Extensions\\{336D0C35-8A85-403a-B9D2-65C292C39087}: C:\Program Files\Web Assistant\Firefox

FF - HKEY_LOCAL_MACHINE\software\mozilla\Firefox\Extensions\\{FE1DEEEA-DB6D-44b8-83F0-34FC0F9D1052}: C:\Program Files\Web Assistant\Firefox

FF - HKEY_CURRENT_USER\software\mozilla\Firefox\Extensions\\{5a95a9e0-59dd-4314-bd84-4d18ca83a0e2}: C:\Program Files (x86)\Wajam\Firefox\{5a95a9e0-59dd-4314-bd84-4d18ca83a0e2}.xpi

O2 - BHO: (Incredibar.com Helper Object) - {6E13DDE1-2B6E-46CE-8B66-DC8BF36F6B99} - C:\Program Files (x86)\Incredibar.com\incredibar\1.5.11.14\bh\incredibar.dll (Montera Technologeis LTD)

O3 - HKLM\..\Toolbar: (Incredibar Toolbar) - {F9639E4A-801B-4843-AEE3-03D9DA199E77} - C:\Program Files (x86)\Incredibar.com\incredibar\1.5.11.14\incredibarTlbr.dll (Montera Technologeis LTD)

[2015-11-10 19:19:04 | 000,000,000 | -H-D | C] -- C:\Users\KrapulJack\AppData\Roaming\ZmbUaSbY

:Commands

[emptytemp]

[RESETHOSTS]

- Clique sur le bouton Correction.

- Patiente pendant le travail de l'outil, il doit ensuite redémarrer le PC.

- Accepte en cliquant sur OK.

- Le rapport indiquant les actions réalisées par OTL doit s'ouvrir spontanément.

Tu peux le retrouver le fichier à la racine du disque : C:\_OTL\MovedFiles

2/

- Télécharge : AdwCleaner (merci à Xplode)

- Lance AdwCleaner

- Clique sur Scanner puis Nettoyer, et patiente le temps du nettoyage.

- Poste le rapport qui apparait en fin de recherche.

(Le rapport est sauvegardé aussi sous C:\AdwCleaner\AdwCleaner[x].txt)

3/

[*] Télécharge et enregistre ZHPCleaner sur ton bureau à partir ce lien :https://nicolascoolman.eu

<[*] Exécute le en cliquant sur le bouton droit de la souris et en choisissant "Exécuter en tant qu'administrateur"

[*]Accepte les conditions d'utilisation,

[*]Clique sur le bouton [Nettoyer]

[*]Accepte toutes les réparations proposées

[*]Unrapport ZHPCleaner.txt sera créé sur le bureau

[*]Clique sur Rapport si tu ne vois pas le rapport, une copie (%appdata%\ZHP\ZHPCleaner.txt) s'ouvrira,

[*]Héberge ce rapport sur : http://pjjoint.malekal.com/ ou https://www.cjoint.com/

[*]Copie/Colle le lien généré dans ta réponse.

@+

¤¤¤ Le meilleur remède pour tous les problèmes, c'est la patience.... ¤¤¤

tout d'abord, merci beaucoup. L'ennui est que ça n'a pas fonctionné...

J'AI TOUT fait les étapes plus haut et j'ai toujours des "applications" dans la barre de taches "Eliminating impostor stylus packaged" qui viennent et disparaissent (avec l'icone extension inconnue). Ma souris réagit bizzarement... mon pc est lent, incapable de jouer à des jeux.

bref. c'est la galère!!!

OTL, adwcleaner et zhp ont tous planté au moins une fois chaque. En répétant les scan et nettoyage ça finit par être ok......

voici le rapport;

https://www.cjoint.com/c/EKol5crxvNw

J'AI TOUT fait les étapes plus haut et j'ai toujours des "applications" dans la barre de taches "Eliminating impostor stylus packaged" qui viennent et disparaissent (avec l'icone extension inconnue). Ma souris réagit bizzarement... mon pc est lent, incapable de jouer à des jeux.

bref. c'est la galère!!!

OTL, adwcleaner et zhp ont tous planté au moins une fois chaque. En répétant les scan et nettoyage ça finit par être ok......

voici le rapport;

https://www.cjoint.com/c/EKol5crxvNw

Re,

Il manque les rapports OTL et adwcleaner! :)

On va lancer un autre outil de diagnostique :

-----------

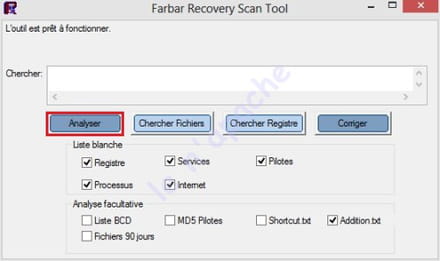

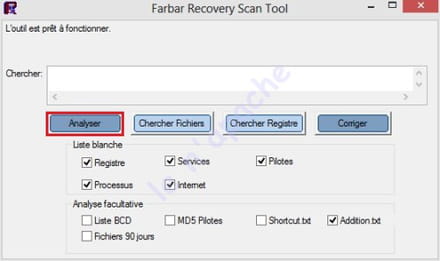

[*] Télécharge :Farbar Recovery Scan Tool (FRST) à partir

ce lien : https://www.bleepingcomputer.com/download/farbar-recovery-scan-tool/

[*] Enregistre le sur votre bureau ( Vous devez exécuter la version compatible avec votre système 32 bits ou 64 bits)

==> Comment savoir quelle version 32 bits ou 64 bits est exécutée sur mon système ?

[*] Lance FRST, exécuter en tant qu'administrateur sous Windows : 7/8/10 et Vista

[*] Sur le menu principal, vérifie que la case "Addition.txt" soit cochée puis clique sur "Analyser" et patiente le temps de l'analyse

[*] Une fois le scan terminé rends toi sur le bureau, deux rapports FRST.txt et Addition.txt ont été créés.

[*] Héberge les rapports FRST.txt et Addition.txt présent sur ton bureau sur : malekal.com

[*] Fais copier/coller les liens fournis dans ta prochaine réponse.

==> Aide: <<<ICI>>>

@+

Il manque les rapports OTL et adwcleaner! :)

On va lancer un autre outil de diagnostique :

-----------

[*] Télécharge :Farbar Recovery Scan Tool (FRST) à partir

ce lien : https://www.bleepingcomputer.com/download/farbar-recovery-scan-tool/

[*] Enregistre le sur votre bureau ( Vous devez exécuter la version compatible avec votre système 32 bits ou 64 bits)

==> Comment savoir quelle version 32 bits ou 64 bits est exécutée sur mon système ?

[*] Lance FRST, exécuter en tant qu'administrateur sous Windows : 7/8/10 et Vista

[*] Sur le menu principal, vérifie que la case "Addition.txt" soit cochée puis clique sur "Analyser" et patiente le temps de l'analyse

[*] Une fois le scan terminé rends toi sur le bureau, deux rapports FRST.txt et Addition.txt ont été créés.

[*] Héberge les rapports FRST.txt et Addition.txt présent sur ton bureau sur : malekal.com

[*] Fais copier/coller les liens fournis dans ta prochaine réponse.

==> Aide: <<<ICI>>>

@+

https://pjjoint.malekal.com/files.php?id=FRST_20151114_s8g14h5s10s9

https://pjjoint.malekal.com/files.php?id=20151114_z11p9y9q13v13

désolé pour les 2 rapports manquants je croyais que tu voulais seulement voir lui de zhpcleaner

https://pjjoint.malekal.com/files.php?id=20151114_z11p9y9q13v13

désolé pour les 2 rapports manquants je croyais que tu voulais seulement voir lui de zhpcleaner

Vous n’avez pas trouvé la réponse que vous recherchez ?

Posez votre question

Bonsoir,

1/

Correction à effectuer avec FRST :

Avertissement :Ces instructions ne concernent que cet ordinateur. Elles ne doivent pas être appliquées sur un autre sous peine de l'endommager

[*] A partir ce lien : http://upload.sosvirus.net/download/l6su9vjrwqbt4j5q9p4of4751qya8gnw3g1x8f38

[*] Téléchargez puis enregistrez ce fichier sous le nom Fixlist.txt sur le bureau de ton PC

[*] Sur votre bureau vous avez le fichier texte (fixlist.txt & FRST.exe)

[*] Lancez FRST, "exécuter en tant qu'administrateur" sous Windows Vista, Windows Seven et Windows 8/8.1

[*] Cliquez sur "Corriger"

[*] Un fichier texte apparaît, copie/colle le contenu ici dans un nouveau message.

[*] Redémarre l'ordinateur.

[*] ===> Aide : <<<ICI>>>

2/

https://www.malwarebytes.com/mwb-download/

=================================

Si tu as besoin d'aide tu peux voir ce tutoriel : https://www.malekal.com/tutoriel-malwarebyte-anti-malware/

3/

@+

1/

Correction à effectuer avec FRST :

Avertissement :Ces instructions ne concernent que cet ordinateur. Elles ne doivent pas être appliquées sur un autre sous peine de l'endommager

[*] A partir ce lien : http://upload.sosvirus.net/download/l6su9vjrwqbt4j5q9p4of4751qya8gnw3g1x8f38

[*] Téléchargez puis enregistrez ce fichier sous le nom Fixlist.txt sur le bureau de ton PC

[*] Sur votre bureau vous avez le fichier texte (fixlist.txt & FRST.exe)

[*] Lancez FRST, "exécuter en tant qu'administrateur" sous Windows Vista, Windows Seven et Windows 8/8.1

[*] Cliquez sur "Corriger"

[*] Un fichier texte apparaît, copie/colle le contenu ici dans un nouveau message.

[*] Redémarre l'ordinateur.

[*] ===> Aide : <<<ICI>>>

2/

- Télécharge MBAM et installe le selon l'emplacement par défaut

https://www.malwarebytes.com/mwb-download/

- Mets le à jour puis lance un examen "Menaces".

- coche "Recherche de rootkits" (Paramètres -> Détection et protection)

- A la fin du scan, clic sur "Mettre tous en quarantaine" en bas à gauche.

- Redémarre l'ordinateur si besoin.

- Après redémarrage, relance Malwarebytes.

- Vas chercher le rapport dans l'onglet "Historique".

- Clic à gauche sur l'onglet Journaux de l'application.

- Double-clic sur le journal d'examen pour l'afficher.

- En bas à gauche choisis "Copier dans le presse papier"

- colle le rapport le contenu du journal ici

=================================

Si tu as besoin d'aide tu peux voir ce tutoriel : https://www.malekal.com/tutoriel-malwarebyte-anti-malware/

3/

- Télécharge WinChk (d'Xplode) sur ton bureau

- Double clique sur winchk.exe

- Clique sur le bouton Exécuter

- Patiente durant la création du rapport..

- Celui-ci s'affiche à l'écran à la fin de l'analyse. Si rien n'apparaît, le rapport est présent à la racine de votre disque dur : C:\WinChk.txt

- Poste le rapport sur le forum.

@+

2)

Malwarebytes Anti-Malware

www.malwarebytes.org

Date de l'analyse: 2015-11-14

Heure de l'analyse: 15:10

Fichier journal:

Administrateur: Oui

Version: 2.2.0.1024

Base de données de programmes malveillants: v2015.11.14.05

Base de données de rootkits: v2015.11.13.01

Licence: Essai

Protection contre les programmes malveillants: Activé

Protection contre les sites Web malveillants: Activé

Autoprotection: Désactivé

Système d'exploitation: Windows 7 Service Pack 1

Processeur: x64

Système de fichiers: NTFS

Utilisateur: KrapulJack

Type d'analyse: Analyse des menaces

Résultat: Terminé

Objets analysés: 331778

Temps écoulé: 13 min, 45 s

Mémoire: Activé

Démarrage: Activé

Système de fichiers: Activé

Archives: Activé

Rootkits: Activé

Heuristique: Activé

PUP: Activé

PUM: Activé

Processus: 0

(Aucun élément malveillant détecté)

Modules: 0

(Aucun élément malveillant détecté)

Clés du Registre: 2

PUP.Optional.ConduitTB.Gen, HKLM\SOFTWARE\WOW6432NODE\GOOGLE\CHROME\EXTENSIONS\HEPFENNDJOIBHGFOPDFKOHMNBDMPGAPK, En quarantaine, [8469225b93f869cd1ac3e8a132d0956b],

PUP.Optional.ConduitTB.Gen, HKU\S-1-5-21-2951774986-359698713-963401568-1001\SOFTWARE\GOOGLE\CHROME\EXTENSIONS\HEPFENNDJOIBHGFOPDFKOHMNBDMPGAPK, En quarantaine, [10dd512c4447bc7a7b63d0b9f30f7b85],

Valeurs du Registre: 10

PUP.Optional.ConduitTB.Gen, HKLM\SOFTWARE\WOW6432NODE\GOOGLE\CHROME\EXTENSIONS\hepfenndjoibhgfopdfkohmnbdmpgapk|path, C:\Users\KrapulJack\AppData\Local\CRE\hepfenndjoibhgfopdfkohmnbdmpgapk.crx, En quarantaine, [8469225b93f869cd1ac3e8a132d0956b]

PUP.Optional.Perion, HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\SHAREDACCESS\PARAMETERS\FIREWALLPOLICY\FIREWALLRULES|{414B263F-85CF-486B-A727-B09A39622304}, v2.10|Action=Allow|Active=TRUE|Dir=In|Protocol=6|Profile=Private|App=C:\Windows\System32\ARFC\wrtc.exe|Name=wrtc|, En quarantaine, [8d60c1bcc7c4989eaa168f47ad56d927]

PUP.Optional.Perion, HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\SHAREDACCESS\PARAMETERS\FIREWALLPOLICY\FIREWALLRULES|{0CE20FC0-2E29-420A-9764-6EFEF0892CAF}, v2.10|Action=Allow|Active=TRUE|Dir=In|Protocol=17|Profile=Private|App=C:\Windows\System32\ARFC\wrtc.exe|Name=wrtc|, En quarantaine, [29c447367516c1750eb21bbb699aac54]

PUP.Optional.Perion, HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\SHAREDACCESS\PARAMETERS\FIREWALLPOLICY\FIREWALLRULES|{06E50862-7B7F-4242-A465-323F008EA9D3}, v2.10|Action=Allow|Active=TRUE|Dir=In|Protocol=6|Profile=Public|App=C:\Windows\System32\ARFC\wrtc.exe|Name=wrtc|, En quarantaine, [e409f48927641125645ceee8fe052ed2]

PUP.Optional.Perion, HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\SHAREDACCESS\PARAMETERS\FIREWALLPOLICY\FIREWALLRULES|{3EDD29C8-4837-4E89-98DF-92B68A52F6FF}, v2.10|Action=Allow|Active=TRUE|Dir=In|Protocol=17|Profile=Public|App=C:\Windows\System32\ARFC\wrtc.exe|Name=wrtc|, En quarantaine, [905d7409b9d2c670823e9640e2219c64]

PUP.Optional.Perion, HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\SHAREDACCESS\PARAMETERS\FIREWALLPOLICY\FIREWALLRULES|{724A1BDA-3BBF-4A14-B94B-0BE68E82B702}, v2.10|Action=Allow|Active=TRUE|Dir=In|Protocol=6|Profile=Private|App=C:\Windows\SysWOW64\ARFC\wrtc.exe|Name=wrtc|, En quarantaine, [0de0f687c1caca6c3e822bab9e650bf5]

PUP.Optional.Perion, HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\SHAREDACCESS\PARAMETERS\FIREWALLPOLICY\FIREWALLRULES|{3DF98E2E-7101-4FAF-BE85-D4359616BC0A}, v2.10|Action=Allow|Active=TRUE|Dir=In|Protocol=17|Profile=Private|App=C:\Windows\SysWOW64\ARFC\wrtc.exe|Name=wrtc|, En quarantaine, [9c5190ede8a39b9b655b16c00201ce32]

PUP.Optional.Perion, HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\SHAREDACCESS\PARAMETERS\FIREWALLPOLICY\FIREWALLRULES|{B4D32BDE-2E72-486F-A6AF-EE46BE1939FE}, v2.10|Action=Allow|Active=TRUE|Dir=In|Protocol=6|Profile=Public|App=C:\Windows\SysWOW64\ARFC\wrtc.exe|Name=wrtc|, En quarantaine, [2cc1bcc1f7948caa0cb4c70fa162eb15]

PUP.Optional.Perion, HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\SHAREDACCESS\PARAMETERS\FIREWALLPOLICY\FIREWALLRULES|{2B444EDB-A493-4789-B9F3-CE60FDCB3D92}, v2.10|Action=Allow|Active=TRUE|Dir=In|Protocol=17|Profile=Public|App=C:\Windows\SysWOW64\ARFC\wrtc.exe|Name=wrtc|, En quarantaine, [c12c6a136229e452f6caad29d42f9d63]

PUP.Optional.ConduitTB.Gen, HKU\S-1-5-21-2951774986-359698713-963401568-1001\SOFTWARE\GOOGLE\CHROME\EXTENSIONS\hepfenndjoibhgfopdfkohmnbdmpgapk|path, C:\Users\KrapulJack\AppData\Local\CRE\hepfenndjoibhgfopdfkohmnbdmpgapk.crx, En quarantaine, [10dd512c4447bc7a7b63d0b9f30f7b85]

Données du Registre: 5

Hijack.UserInit, HKLM\SOFTWARE\MICROSOFT\WINDOWS NT\CURRENTVERSION\WINLOGON|Userinit, C:\Windows\system32\userinit.exe,,C:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe, Bon : (userinit.exe), Mauvais : (C:\Windows\system32\userinit.exe,,C:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe),Remplacé,[806d710c36556ec81951c587c93ba65a]

PUM.Optional.DisabledSecurityCenter, HKLM\SOFTWARE\WOW6432NODE\MICROSOFT\SECURITY CENTER|AntiVirusDisableNotify, 1, Bon : (0), Mauvais : (1),Remplacé,[8667a2db8209c3737eff3421966e768a]

PUM.Optional.DisabledSecurityCenter, HKLM\SOFTWARE\WOW6432NODE\MICROSOFT\SECURITY CENTER|FirewallDisableNotify, 1, Bon : (0), Mauvais : (1),Remplacé,[9e4fa3da0685a49246382e273fc537c9]

PUM.Optional.DisabledSecurityCenter, HKLM\SOFTWARE\WOW6432NODE\MICROSOFT\SECURITY CENTER|UpdatesDisableNotify, 1, Bon : (0), Mauvais : (1),Remplacé,[17d67805701b280e057aa6af8f7542be]

Hijack.UserInit, HKLM\SOFTWARE\WOW6432NODE\MICROSOFT\WINDOWS NT\CURRENTVERSION\WINLOGON|Userinit, userinit.exe,,C:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe, Bon : (userinit.exe), Mauvais : (userinit.exe,,C:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe),Remplacé,[7776483537548fa7d496e26aba4a1de3]

Dossiers: 6

Trojan.Clicker.FMS, C:\ProgramData\{9A88E103-A20A-4EA5-8636-C73B709A5BF8}, En quarantaine, [03ea5429b1da0f272d77064ec9390cf4],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\libraries, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\resources, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\_metadata, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm, En quarantaine, [0de0a4d958338caa954b19624fb57888],

Fichiers: 42

Trojan.Injector.VB, C:\Users\HairyAsshole.scr, En quarantaine, [f3fad1aca1ea2b0b68ca6bdaec149b65],

Trojan.Injector.VB, C:\Users\AssSucks.scr, En quarantaine, [0edff588692276c0a78b5de818e837c9],

Trojan.Injector.VB, C:\Users\BDSMHelps.scr, En quarantaine, [9459d2abbccf8babff3396af4ab6cd33],

Trojan.Injector.VB, C:\Users\ClitPenetrates.scr, En quarantaine, [2bc25924107b989e221021249a6649b7],

Trojan.Injector.VB, C:\Users\CuteAsian.scr, En quarantaine, [ed00c3bad9b2a98d3df5c184b749ef11],

Trojan.Injector.VB, C:\Users\CuteBlonde.scr, En quarantaine, [c528f18ca1eade580f23ba8bf30dba46],

Trojan.Injector.VB, C:\Users\RimjobPulls.scr, En quarantaine, [0fde156805863204f53d331205fbf60a],

Trojan.Injector.VB, C:\Users\WhoreSpying.scr, En quarantaine, [0be23b42f09be2544ce6083d03fdf907],

Trojan.Injector.VB, C:\Users\KrapulJack\Desktop\EiJb623, En quarantaine, [1bd205781873bc7ab082da6bf20ef50b],

Trojan.Injector.VB, C:\Users\KrapulJack\Desktop\adNlr93, En quarantaine, [b439e7965c2f91a5082a3114bb45fe02],

Trojan.Injector.VB, C:\Program Files (x86)\Malwarebytes Anti-Malware\EiJb623, En quarantaine, [ea0384f96b2047ef171b22236c94768a],

Trojan.Injector.VB, C:\Program Files (x86)\Malwarebytes Anti-Malware\Gi0iHlUu, En quarantaine, [bf2e49349bf01c1ac969c1849a6619e7],

Trojan.Injector.VB, C:\Program Files (x86)\Origin\adNlr93, En quarantaine, [16d7c3ba06850a2ce64cd07544bcc739],

Trojan.Injector.VB, C:\Program Files (x86)\Origin\h6rrX23, En quarantaine, [cf1ebebf6b20c67085ad2025c33d1de3],

PUP.Optional.AdPeak, C:\temp\t.msi, En quarantaine, [e30a93ead1baa98defaa0a19dc28d030],

Trojan.Injector.VB, c:\Users\KrapulJack\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\rdejgqte.exe, Supprimer au redémarrage, [7d70df9ef7940a2c8ca6281d4fb11ce4],

Trojan.Injector.VB, C:\Windows\SysWOW64\21PQTUmD, En quarantaine, [4ca11e5ff7947bbb43ef162f8e72d729],

Trojan.Injector.VB, C:\Windows\SysWOW64\adNlr93, En quarantaine, [54994d309cef9f9784aec77e43bd0ff1],

Trojan.Injector.VB, C:\Windows\SysWOW64\EiJb623, En quarantaine, [3ab395e81477b87e0c26440159a734cc],

Trojan.Injector.VB, C:\Windows\SysWOW64\Gi0iHlUu, En quarantaine, [688536472c5fa78f64ce88bdd22e758b],

Trojan.Injector.VB, C:\Windows\SysWOW64\YJ7PqjP, En quarantaine, [fcf1e5983853ec4ac46e182d5ca43ac6],

Trojan.Injector.VB, C:\Users\KrapulJack\AppData\Local\Temp\bysondah.exe, En quarantaine, [faf3720bd6b553e3f33fba8bae527c84],

Trojan.Injector.VB, C:\Users\KrapulJack\AppData\Local\Temp\ifaelxoc.exe, En quarantaine, [5895c9b43b508ea8939f3510827e619f],

Trojan.Injector.VB, C:\Users\KrapulJack\AppData\Local\Temp\iqlatnlb.exe, En quarantaine, [5a9399e4c4c78aac3cf6f94c88784ab6],

Trojan.Injector.VB, C:\Users\KrapulJack\adNlr93, En quarantaine, [23ca7b02ddae58dee44e7ec7b14f21df],

Trojan.Injector.VB, C:\Users\KrapulJack\Gi0iHlUu, En quarantaine, [3fae3647602bae88131f3411c0409c64],

Trojan.Injector.VB, C:\Users\KrapulJack\Documents\adNlr93, En quarantaine, [d01da5d8acdf082ed75b49fc35cb41bf],

PUP.Optional.OpenCandy, C:\Users\KrapulJack\Downloads\frostwire-5.7.4.windows.coc.premium.exe, En quarantaine, [20cdd6a7b4d742f4fa2ecb9e6b99e61a],

PUP.Optional.BundLore, C:\Users\KrapulJack\Downloads\setup.exe, En quarantaine, [09e4f588adde50e685bf22008282e41c],

Trojan.Injector.VB, C:\Users\KrapulJack\Downloads\adNlr93, En quarantaine, [c8251d6096f585b13df50e3727d96898],

Trojan.Injector.VB, C:\Users\KrapulJack\AppData\Local\Mega Limited\MEGAsync\Gi0iHlUu, En quarantaine, [935a84f9820969cd280aca7bc33dde22],

Trojan.Injector.VB, C:\Users\KrapulJack\AppData\Local\MEGAsync\Gi0iHlUu, En quarantaine, [2dc0cbb24249ef47f33f410413ed768a],

Trojan.Clicker.FMS, C:\ProgramData\{9A88E103-A20A-4EA5-8636-C73B709A5BF8}\8afc49b02429a, En quarantaine, [03ea5429b1da0f272d77064ec9390cf4],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\manifest.json, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\background.html, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\logo_128.png, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\main.js, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\libraries\ContentScript.js, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\libraries\DataExchangeScript.js, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\resources\LocalScript.js, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\_metadata\computed_hashes.json, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\_metadata\verified_contents.json, En quarantaine, [0de0a4d958338caa954b19624fb57888],

Secteurs physiques: 0

(Aucun élément malveillant détecté)

(end)

Malwarebytes Anti-Malware

www.malwarebytes.org

Date de l'analyse: 2015-11-14

Heure de l'analyse: 15:10

Fichier journal:

Administrateur: Oui

Version: 2.2.0.1024

Base de données de programmes malveillants: v2015.11.14.05

Base de données de rootkits: v2015.11.13.01

Licence: Essai

Protection contre les programmes malveillants: Activé

Protection contre les sites Web malveillants: Activé

Autoprotection: Désactivé

Système d'exploitation: Windows 7 Service Pack 1

Processeur: x64

Système de fichiers: NTFS

Utilisateur: KrapulJack

Type d'analyse: Analyse des menaces

Résultat: Terminé

Objets analysés: 331778

Temps écoulé: 13 min, 45 s

Mémoire: Activé

Démarrage: Activé

Système de fichiers: Activé

Archives: Activé

Rootkits: Activé

Heuristique: Activé

PUP: Activé

PUM: Activé

Processus: 0

(Aucun élément malveillant détecté)

Modules: 0

(Aucun élément malveillant détecté)

Clés du Registre: 2

PUP.Optional.ConduitTB.Gen, HKLM\SOFTWARE\WOW6432NODE\GOOGLE\CHROME\EXTENSIONS\HEPFENNDJOIBHGFOPDFKOHMNBDMPGAPK, En quarantaine, [8469225b93f869cd1ac3e8a132d0956b],

PUP.Optional.ConduitTB.Gen, HKU\S-1-5-21-2951774986-359698713-963401568-1001\SOFTWARE\GOOGLE\CHROME\EXTENSIONS\HEPFENNDJOIBHGFOPDFKOHMNBDMPGAPK, En quarantaine, [10dd512c4447bc7a7b63d0b9f30f7b85],

Valeurs du Registre: 10

PUP.Optional.ConduitTB.Gen, HKLM\SOFTWARE\WOW6432NODE\GOOGLE\CHROME\EXTENSIONS\hepfenndjoibhgfopdfkohmnbdmpgapk|path, C:\Users\KrapulJack\AppData\Local\CRE\hepfenndjoibhgfopdfkohmnbdmpgapk.crx, En quarantaine, [8469225b93f869cd1ac3e8a132d0956b]

PUP.Optional.Perion, HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\SHAREDACCESS\PARAMETERS\FIREWALLPOLICY\FIREWALLRULES|{414B263F-85CF-486B-A727-B09A39622304}, v2.10|Action=Allow|Active=TRUE|Dir=In|Protocol=6|Profile=Private|App=C:\Windows\System32\ARFC\wrtc.exe|Name=wrtc|, En quarantaine, [8d60c1bcc7c4989eaa168f47ad56d927]

PUP.Optional.Perion, HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\SHAREDACCESS\PARAMETERS\FIREWALLPOLICY\FIREWALLRULES|{0CE20FC0-2E29-420A-9764-6EFEF0892CAF}, v2.10|Action=Allow|Active=TRUE|Dir=In|Protocol=17|Profile=Private|App=C:\Windows\System32\ARFC\wrtc.exe|Name=wrtc|, En quarantaine, [29c447367516c1750eb21bbb699aac54]

PUP.Optional.Perion, HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\SHAREDACCESS\PARAMETERS\FIREWALLPOLICY\FIREWALLRULES|{06E50862-7B7F-4242-A465-323F008EA9D3}, v2.10|Action=Allow|Active=TRUE|Dir=In|Protocol=6|Profile=Public|App=C:\Windows\System32\ARFC\wrtc.exe|Name=wrtc|, En quarantaine, [e409f48927641125645ceee8fe052ed2]

PUP.Optional.Perion, HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\SHAREDACCESS\PARAMETERS\FIREWALLPOLICY\FIREWALLRULES|{3EDD29C8-4837-4E89-98DF-92B68A52F6FF}, v2.10|Action=Allow|Active=TRUE|Dir=In|Protocol=17|Profile=Public|App=C:\Windows\System32\ARFC\wrtc.exe|Name=wrtc|, En quarantaine, [905d7409b9d2c670823e9640e2219c64]

PUP.Optional.Perion, HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\SHAREDACCESS\PARAMETERS\FIREWALLPOLICY\FIREWALLRULES|{724A1BDA-3BBF-4A14-B94B-0BE68E82B702}, v2.10|Action=Allow|Active=TRUE|Dir=In|Protocol=6|Profile=Private|App=C:\Windows\SysWOW64\ARFC\wrtc.exe|Name=wrtc|, En quarantaine, [0de0f687c1caca6c3e822bab9e650bf5]

PUP.Optional.Perion, HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\SHAREDACCESS\PARAMETERS\FIREWALLPOLICY\FIREWALLRULES|{3DF98E2E-7101-4FAF-BE85-D4359616BC0A}, v2.10|Action=Allow|Active=TRUE|Dir=In|Protocol=17|Profile=Private|App=C:\Windows\SysWOW64\ARFC\wrtc.exe|Name=wrtc|, En quarantaine, [9c5190ede8a39b9b655b16c00201ce32]

PUP.Optional.Perion, HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\SHAREDACCESS\PARAMETERS\FIREWALLPOLICY\FIREWALLRULES|{B4D32BDE-2E72-486F-A6AF-EE46BE1939FE}, v2.10|Action=Allow|Active=TRUE|Dir=In|Protocol=6|Profile=Public|App=C:\Windows\SysWOW64\ARFC\wrtc.exe|Name=wrtc|, En quarantaine, [2cc1bcc1f7948caa0cb4c70fa162eb15]

PUP.Optional.Perion, HKLM\SYSTEM\CURRENTCONTROLSET\SERVICES\SHAREDACCESS\PARAMETERS\FIREWALLPOLICY\FIREWALLRULES|{2B444EDB-A493-4789-B9F3-CE60FDCB3D92}, v2.10|Action=Allow|Active=TRUE|Dir=In|Protocol=17|Profile=Public|App=C:\Windows\SysWOW64\ARFC\wrtc.exe|Name=wrtc|, En quarantaine, [c12c6a136229e452f6caad29d42f9d63]

PUP.Optional.ConduitTB.Gen, HKU\S-1-5-21-2951774986-359698713-963401568-1001\SOFTWARE\GOOGLE\CHROME\EXTENSIONS\hepfenndjoibhgfopdfkohmnbdmpgapk|path, C:\Users\KrapulJack\AppData\Local\CRE\hepfenndjoibhgfopdfkohmnbdmpgapk.crx, En quarantaine, [10dd512c4447bc7a7b63d0b9f30f7b85]

Données du Registre: 5

Hijack.UserInit, HKLM\SOFTWARE\MICROSOFT\WINDOWS NT\CURRENTVERSION\WINLOGON|Userinit, C:\Windows\system32\userinit.exe,,C:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe, Bon : (userinit.exe), Mauvais : (C:\Windows\system32\userinit.exe,,C:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe),Remplacé,[806d710c36556ec81951c587c93ba65a]

PUM.Optional.DisabledSecurityCenter, HKLM\SOFTWARE\WOW6432NODE\MICROSOFT\SECURITY CENTER|AntiVirusDisableNotify, 1, Bon : (0), Mauvais : (1),Remplacé,[8667a2db8209c3737eff3421966e768a]

PUM.Optional.DisabledSecurityCenter, HKLM\SOFTWARE\WOW6432NODE\MICROSOFT\SECURITY CENTER|FirewallDisableNotify, 1, Bon : (0), Mauvais : (1),Remplacé,[9e4fa3da0685a49246382e273fc537c9]

PUM.Optional.DisabledSecurityCenter, HKLM\SOFTWARE\WOW6432NODE\MICROSOFT\SECURITY CENTER|UpdatesDisableNotify, 1, Bon : (0), Mauvais : (1),Remplacé,[17d67805701b280e057aa6af8f7542be]

Hijack.UserInit, HKLM\SOFTWARE\WOW6432NODE\MICROSOFT\WINDOWS NT\CURRENTVERSION\WINLOGON|Userinit, userinit.exe,,C:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe, Bon : (userinit.exe), Mauvais : (userinit.exe,,C:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe),Remplacé,[7776483537548fa7d496e26aba4a1de3]

Dossiers: 6

Trojan.Clicker.FMS, C:\ProgramData\{9A88E103-A20A-4EA5-8636-C73B709A5BF8}, En quarantaine, [03ea5429b1da0f272d77064ec9390cf4],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\libraries, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\resources, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\_metadata, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm, En quarantaine, [0de0a4d958338caa954b19624fb57888],

Fichiers: 42

Trojan.Injector.VB, C:\Users\HairyAsshole.scr, En quarantaine, [f3fad1aca1ea2b0b68ca6bdaec149b65],

Trojan.Injector.VB, C:\Users\AssSucks.scr, En quarantaine, [0edff588692276c0a78b5de818e837c9],

Trojan.Injector.VB, C:\Users\BDSMHelps.scr, En quarantaine, [9459d2abbccf8babff3396af4ab6cd33],

Trojan.Injector.VB, C:\Users\ClitPenetrates.scr, En quarantaine, [2bc25924107b989e221021249a6649b7],

Trojan.Injector.VB, C:\Users\CuteAsian.scr, En quarantaine, [ed00c3bad9b2a98d3df5c184b749ef11],

Trojan.Injector.VB, C:\Users\CuteBlonde.scr, En quarantaine, [c528f18ca1eade580f23ba8bf30dba46],

Trojan.Injector.VB, C:\Users\RimjobPulls.scr, En quarantaine, [0fde156805863204f53d331205fbf60a],

Trojan.Injector.VB, C:\Users\WhoreSpying.scr, En quarantaine, [0be23b42f09be2544ce6083d03fdf907],

Trojan.Injector.VB, C:\Users\KrapulJack\Desktop\EiJb623, En quarantaine, [1bd205781873bc7ab082da6bf20ef50b],

Trojan.Injector.VB, C:\Users\KrapulJack\Desktop\adNlr93, En quarantaine, [b439e7965c2f91a5082a3114bb45fe02],

Trojan.Injector.VB, C:\Program Files (x86)\Malwarebytes Anti-Malware\EiJb623, En quarantaine, [ea0384f96b2047ef171b22236c94768a],

Trojan.Injector.VB, C:\Program Files (x86)\Malwarebytes Anti-Malware\Gi0iHlUu, En quarantaine, [bf2e49349bf01c1ac969c1849a6619e7],

Trojan.Injector.VB, C:\Program Files (x86)\Origin\adNlr93, En quarantaine, [16d7c3ba06850a2ce64cd07544bcc739],

Trojan.Injector.VB, C:\Program Files (x86)\Origin\h6rrX23, En quarantaine, [cf1ebebf6b20c67085ad2025c33d1de3],

PUP.Optional.AdPeak, C:\temp\t.msi, En quarantaine, [e30a93ead1baa98defaa0a19dc28d030],

Trojan.Injector.VB, c:\Users\KrapulJack\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\rdejgqte.exe, Supprimer au redémarrage, [7d70df9ef7940a2c8ca6281d4fb11ce4],

Trojan.Injector.VB, C:\Windows\SysWOW64\21PQTUmD, En quarantaine, [4ca11e5ff7947bbb43ef162f8e72d729],

Trojan.Injector.VB, C:\Windows\SysWOW64\adNlr93, En quarantaine, [54994d309cef9f9784aec77e43bd0ff1],

Trojan.Injector.VB, C:\Windows\SysWOW64\EiJb623, En quarantaine, [3ab395e81477b87e0c26440159a734cc],

Trojan.Injector.VB, C:\Windows\SysWOW64\Gi0iHlUu, En quarantaine, [688536472c5fa78f64ce88bdd22e758b],

Trojan.Injector.VB, C:\Windows\SysWOW64\YJ7PqjP, En quarantaine, [fcf1e5983853ec4ac46e182d5ca43ac6],

Trojan.Injector.VB, C:\Users\KrapulJack\AppData\Local\Temp\bysondah.exe, En quarantaine, [faf3720bd6b553e3f33fba8bae527c84],

Trojan.Injector.VB, C:\Users\KrapulJack\AppData\Local\Temp\ifaelxoc.exe, En quarantaine, [5895c9b43b508ea8939f3510827e619f],

Trojan.Injector.VB, C:\Users\KrapulJack\AppData\Local\Temp\iqlatnlb.exe, En quarantaine, [5a9399e4c4c78aac3cf6f94c88784ab6],

Trojan.Injector.VB, C:\Users\KrapulJack\adNlr93, En quarantaine, [23ca7b02ddae58dee44e7ec7b14f21df],

Trojan.Injector.VB, C:\Users\KrapulJack\Gi0iHlUu, En quarantaine, [3fae3647602bae88131f3411c0409c64],

Trojan.Injector.VB, C:\Users\KrapulJack\Documents\adNlr93, En quarantaine, [d01da5d8acdf082ed75b49fc35cb41bf],

PUP.Optional.OpenCandy, C:\Users\KrapulJack\Downloads\frostwire-5.7.4.windows.coc.premium.exe, En quarantaine, [20cdd6a7b4d742f4fa2ecb9e6b99e61a],

PUP.Optional.BundLore, C:\Users\KrapulJack\Downloads\setup.exe, En quarantaine, [09e4f588adde50e685bf22008282e41c],

Trojan.Injector.VB, C:\Users\KrapulJack\Downloads\adNlr93, En quarantaine, [c8251d6096f585b13df50e3727d96898],

Trojan.Injector.VB, C:\Users\KrapulJack\AppData\Local\Mega Limited\MEGAsync\Gi0iHlUu, En quarantaine, [935a84f9820969cd280aca7bc33dde22],

Trojan.Injector.VB, C:\Users\KrapulJack\AppData\Local\MEGAsync\Gi0iHlUu, En quarantaine, [2dc0cbb24249ef47f33f410413ed768a],

Trojan.Clicker.FMS, C:\ProgramData\{9A88E103-A20A-4EA5-8636-C73B709A5BF8}\8afc49b02429a, En quarantaine, [03ea5429b1da0f272d77064ec9390cf4],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\manifest.json, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\background.html, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\logo_128.png, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\main.js, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\libraries\ContentScript.js, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\libraries\DataExchangeScript.js, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\resources\LocalScript.js, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\_metadata\computed_hashes.json, En quarantaine, [0de0a4d958338caa954b19624fb57888],

PUP.Optional.NewGame, C:\Users\KrapulJack\AppData\Local\Google\Chrome\User Data\Default\Extensions\bodponhjpcnaaijglglnffipckccbcpm\2.0.0.438_0\_metadata\verified_contents.json, En quarantaine, [0de0a4d958338caa954b19624fb57888],

Secteurs physiques: 0

(Aucun élément malveillant détecté)

(end)

2) suite (j'ai du intérrompre le premier scan)

Malwarebytes Anti-Malware

www.malwarebytes.org

Date de l'analyse: 2015-11-14

Heure de l'analyse: 15:06

Fichier journal:

Administrateur: Oui

Version: 2.2.0.1024

Base de données de programmes malveillants: v2015.11.14.05

Base de données de rootkits: v2015.11.13.01

Licence: Essai

Protection contre les programmes malveillants: Activé

Protection contre les sites Web malveillants: Activé

Autoprotection: Désactivé

Système d'exploitation: Windows 7 Service Pack 1

Processeur: x64

Système de fichiers: NTFS

Utilisateur: KrapulJack

Type d'analyse: Analyse des menaces

Résultat: Annulé

Objets analysés: 54971

Temps écoulé: 2 min, 28 s

Mémoire: Activé

Démarrage: Activé

Système de fichiers: Activé

Archives: Activé

Rootkits: Désactivé

Heuristique: Activé

PUP: Activé

PUM: Activé

Processus: 0

(Aucun élément malveillant détecté)

Modules: 0

(Aucun élément malveillant détecté)

Clés du Registre: 0

(Aucun élément malveillant détecté)

Valeurs du Registre: 3

Trojan.Injector.VB, HKU\S-1-5-21-2951774986-359698713-963401568-1001\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\RUN|RdeJgqte, C:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe, En quarantaine, [9a53730a5932f343e54da1a4916f619f]

PUP.Optional.Conduit, HKU\S-1-5-21-2951774986-359698713-963401568-1001\SOFTWARE\MICROSOFT\INTERNET EXPLORER\TOOLBAR\WEBBROWSER\{3BBD3C14-4C16-4989-8366-95BC9179779D}, En quarantaine, [ab42b4c97813df574715260b1be78d73],

PUP.Optional.Conduit, HKU\S-1-5-21-2951774986-359698713-963401568-1001\SOFTWARE\MICROSOFT\INTERNET EXPLORER\TOOLBAR\WEBBROWSER|{3BBD3C14-4C16-4989-8366-95BC9179779D}, <½; L0/00Iff*¼`yw , En quarantaine, [ab42b4c97813df574715260b1be78d73]

Données du Registre: 2

Trojan.Injector.VB, HKLM\SOFTWARE\MICROSOFT\WINDOWS NT\CURRENTVERSION\WINLOGON|Userinit, C:\Windows\system32\userinit.exe,,C:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe, Bon : (), Mauvais : (C:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe),Remplacé,[9a53730a5932f343e54da1a4916f619f]

Trojan.Injector.VB, HKLM\SOFTWARE\WOW6432NODE\MICROSOFT\WINDOWS NT\CURRENTVERSION\WINLOGON|Userinit, userinit.exe,C:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe, Bon : (), Mauvais : (C:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe),Remplacé,[9a53730a5932f343e54da1a4916f619f]

Dossiers: 0

(Aucun élément malveillant détecté)

Fichiers: 1

Trojan.Injector.VB, c:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe, Supprimer au redémarrage, [9a53730a5932f343e54da1a4916f619f],

Secteurs physiques: 0

(Aucun élément malveillant détecté)

(end)

Malwarebytes Anti-Malware

www.malwarebytes.org

Date de l'analyse: 2015-11-14

Heure de l'analyse: 15:06

Fichier journal:

Administrateur: Oui

Version: 2.2.0.1024

Base de données de programmes malveillants: v2015.11.14.05

Base de données de rootkits: v2015.11.13.01

Licence: Essai

Protection contre les programmes malveillants: Activé

Protection contre les sites Web malveillants: Activé

Autoprotection: Désactivé

Système d'exploitation: Windows 7 Service Pack 1

Processeur: x64

Système de fichiers: NTFS

Utilisateur: KrapulJack

Type d'analyse: Analyse des menaces

Résultat: Annulé

Objets analysés: 54971

Temps écoulé: 2 min, 28 s

Mémoire: Activé

Démarrage: Activé

Système de fichiers: Activé

Archives: Activé

Rootkits: Désactivé

Heuristique: Activé

PUP: Activé

PUM: Activé

Processus: 0

(Aucun élément malveillant détecté)

Modules: 0

(Aucun élément malveillant détecté)

Clés du Registre: 0

(Aucun élément malveillant détecté)

Valeurs du Registre: 3

Trojan.Injector.VB, HKU\S-1-5-21-2951774986-359698713-963401568-1001\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\RUN|RdeJgqte, C:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe, En quarantaine, [9a53730a5932f343e54da1a4916f619f]

PUP.Optional.Conduit, HKU\S-1-5-21-2951774986-359698713-963401568-1001\SOFTWARE\MICROSOFT\INTERNET EXPLORER\TOOLBAR\WEBBROWSER\{3BBD3C14-4C16-4989-8366-95BC9179779D}, En quarantaine, [ab42b4c97813df574715260b1be78d73],

PUP.Optional.Conduit, HKU\S-1-5-21-2951774986-359698713-963401568-1001\SOFTWARE\MICROSOFT\INTERNET EXPLORER\TOOLBAR\WEBBROWSER|{3BBD3C14-4C16-4989-8366-95BC9179779D}, <½; L0/00Iff*¼`yw , En quarantaine, [ab42b4c97813df574715260b1be78d73]

Données du Registre: 2

Trojan.Injector.VB, HKLM\SOFTWARE\MICROSOFT\WINDOWS NT\CURRENTVERSION\WINLOGON|Userinit, C:\Windows\system32\userinit.exe,,C:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe, Bon : (), Mauvais : (C:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe),Remplacé,[9a53730a5932f343e54da1a4916f619f]

Trojan.Injector.VB, HKLM\SOFTWARE\WOW6432NODE\MICROSOFT\WINDOWS NT\CURRENTVERSION\WINLOGON|Userinit, userinit.exe,C:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe, Bon : (), Mauvais : (C:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe),Remplacé,[9a53730a5932f343e54da1a4916f619f]

Dossiers: 0

(Aucun élément malveillant détecté)

Fichiers: 1

Trojan.Injector.VB, c:\Users\KrapulJack\AppData\Local\jwmwvqkn\rdejgqte.exe, Supprimer au redémarrage, [9a53730a5932f343e54da1a4916f619f],

Secteurs physiques: 0

(Aucun élément malveillant détecté)

(end)

3) il est coriace , malwerabytes me dit constament qu'il bloque un trojan!!!

¤¤¤¤¤ Vérification | Fichiers système ¤¤¤¤¤

... OK !

¤¤¤¤¤ Vérification | User32.dll.mui ¤¤¤¤¤

¤ Fichier : C:\Windows\system32\fr-FR\user32.dll.mui

¤ Taille : 20480 bytes

¤ Version : 6.1.7601.17514

¤ Date de création : 20/11/2010 - 07:00

¤ Date de dernière modification : 20/11/2010 - 07:00

¤ MD5 : 129F80D7868E30DF3E3DE33A1D3132B4

Vérification de l'intégrité du fichier ...

Offset String

----------------------------------------------------------

7714 %wsWindows %ws

7820 des fins de test uniquement.

8898 Mode test"Licence Windows valide pour %d %ws3La p

8856 est pas authentique.

Checksum OK ... Le fichier est intègre.

¤¤¤¤¤ Vérification | Protection Logicielle ¤¤¤¤¤

¤ Nom du service : SppSvc ( Protection Logicielle )

¤ Statut : Manuel

¤ Etat : Démarré

¤ Fichier : C:\Windows\system32\sppcomapi.dll

¤ ACLs : Modifiés ( Argument : Denied )

¤¤¤¤¤ Vérification | Fichier Hosts ¤¤¤¤¤

... OK !

¤¤¤¤¤ Vérification | Windows Update ¤¤¤¤¤

¤ Paramètres : Les mises à jour automatiques sont activées et sont installées automatiquement.

¤ Dernière mise à jour détectée le 2015-11-06 à 06:46:46

¤ Dernière mise à jour téléchargée le 2015-10-13 à 22:27:07

¤ Dernière mise à jour installée le 2015-10-15 à 03:55:40

¤ Mise à jour KB971033 : Non Installée

########## EOF - "C:\WinChk.txt" - [2314 octets] ##########

¤¤¤¤¤ Vérification | Fichiers système ¤¤¤¤¤

... OK !

¤¤¤¤¤ Vérification | User32.dll.mui ¤¤¤¤¤

¤ Fichier : C:\Windows\system32\fr-FR\user32.dll.mui

¤ Taille : 20480 bytes

¤ Version : 6.1.7601.17514

¤ Date de création : 20/11/2010 - 07:00

¤ Date de dernière modification : 20/11/2010 - 07:00

¤ MD5 : 129F80D7868E30DF3E3DE33A1D3132B4

Vérification de l'intégrité du fichier ...

Offset String

----------------------------------------------------------

7714 %wsWindows %ws

7820 des fins de test uniquement.

8898 Mode test"Licence Windows valide pour %d %ws3La p

8856 est pas authentique.

Checksum OK ... Le fichier est intègre.

¤¤¤¤¤ Vérification | Protection Logicielle ¤¤¤¤¤

¤ Nom du service : SppSvc ( Protection Logicielle )

¤ Statut : Manuel

¤ Etat : Démarré

¤ Fichier : C:\Windows\system32\sppcomapi.dll

¤ ACLs : Modifiés ( Argument : Denied )

¤¤¤¤¤ Vérification | Fichier Hosts ¤¤¤¤¤

... OK !

¤¤¤¤¤ Vérification | Windows Update ¤¤¤¤¤

¤ Paramètres : Les mises à jour automatiques sont activées et sont installées automatiquement.

¤ Dernière mise à jour détectée le 2015-11-06 à 06:46:46

¤ Dernière mise à jour téléchargée le 2015-10-13 à 22:27:07

¤ Dernière mise à jour installée le 2015-10-15 à 03:55:40

¤ Mise à jour KB971033 : Non Installée

########## EOF - "C:\WinChk.txt" - [2314 octets] ##########

Bonjour,

Relax...et un peu de patience... :)

------------

Il est conseillé de sauvegarder les documents intéressants avant

d'utiliser cet outil! :-)

Aide combofix : https://www.bleepingcomputer.com/combofix/fr/comment-utiliser-combofix

----------------------

[*]Fermez toutes les fenêtres de programme ouvertes, y compris celle-ci.

[*]Fermez ou désactivez tous les programmes Antivirus, Antispyware, ainsi que tout pare-feu en cours d'exécution car ils pourraient perturber le fonctionnement de ComboFix.

[*] Fais un clic droit et "Enregistrer la cible (du lien sous) -> tonprenom.exe -> destination ton bureau (ET PAS AILLEURS) sur le lien suivant: ===> Lien de téléchargement de ComboFix

Puis, clic droit "exécuter en tant qu'administrateur" sur combofix renommé

[*] Ne touche à rien durant le scan

ComboFix devrait redémarrer ton PC.

[*] Reviens sur le forum, et copie et colle la totalité du contenu de C:\Combofix.txt dans ton prochain message.

[*] Si, après le redémarrage de votre pc par combofix, vous avez des erreurs "Clé marquée pour suppression" ou des soucis de connexion internet, redémarrez à nouveau votre ordinateur

@+

Relax...et un peu de patience... :)

------------

Il est conseillé de sauvegarder les documents intéressants avant

d'utiliser cet outil! :-)

Aide combofix : https://www.bleepingcomputer.com/combofix/fr/comment-utiliser-combofix

----------------------

[*]Fermez toutes les fenêtres de programme ouvertes, y compris celle-ci.

[*]Fermez ou désactivez tous les programmes Antivirus, Antispyware, ainsi que tout pare-feu en cours d'exécution car ils pourraient perturber le fonctionnement de ComboFix.

[*] Fais un clic droit et "Enregistrer la cible (du lien sous) -> tonprenom.exe -> destination ton bureau (ET PAS AILLEURS) sur le lien suivant: ===> Lien de téléchargement de ComboFix

Puis, clic droit "exécuter en tant qu'administrateur" sur combofix renommé

[*] Ne touche à rien durant le scan

ComboFix devrait redémarrer ton PC.

[*] Reviens sur le forum, et copie et colle la totalité du contenu de C:\Combofix.txt dans ton prochain message.

[*] Si, après le redémarrage de votre pc par combofix, vous avez des erreurs "Clé marquée pour suppression" ou des soucis de connexion internet, redémarrez à nouveau votre ordinateur

@+

Salut,

Tu as aussi un fichier système infecté et qui a été remplacé par une autre copie seine! :)

-------------

1/

=>/!\Le script qui suit a été écrit spécialement cet ordinateur/!\ <=

=>il est fort déconseillé de le transposer sur un autre ordinateur !<=

-----------------------------------------------------------------------------------

Toujours avec toutes les protections désactivées, fais ceci :

__________________________________________________

KillAll::

ClearJavaCache::

Folder::

c:\windows\SysWow64\YJ7PqjP

c:\windows\SysWow64\EiJb623

c:\windows\SysWow64\Gi0iHlUu

c:\users\KrapulJack\AppData\Local\jwmwvqkn

RegLock::

[HKEY_LOCAL_MACHINE\software\Classes\Wow6432Node\CLSID\{B019E3BF-E7E5-453C-A2E4-D2C18CA0866F}\Elevation]

[HKEY_LOCAL_MACHINE\software\Classes\Wow6432Node\CLSID\{B019E3BF-E7E5-453C-A2E4-D2C18CA0866F}\LocalServer32]

[HKEY_LOCAL_MACHINE\software\Classes\Wow6432Node\CLSID\{B019E3BF-E7E5-453C-A2E4-D2C18CA0866F}\TypeLib]

[HKEY_LOCAL_MACHINE\software\Classes\Wow6432Node\CLSID\{D27CDB6E-AE6D-11cf-96B8-444553540000}]

[HKEY_LOCAL_MACHINE\software\Classes\Wow6432Node\CLSID\{D27CDB6E-AE6D-11cf-96B8-444553540000}\InprocServer32]

__________________________________________________

ComboFix.exe comme sur : cette capture

2/

Telecharge et installe : >>>USBFix ICI<<< ou encore : >>> ICI <<<

(!) Branche tes sources de données externes à ton PC, (clé USB, disque dur externe, etc...) susceptibles d'avoir été infectés sans les ouvrir

:exécuter en tant qu'administrateur pour vista/seven), l'installation se fera

automatiquement

osauvegardé a la racine du disque dur : C:\UsbFix.txt )

-------> Aide : https://www.usb-antivirus.com/fr/2013/09/tutoriel-usbfix-nettoyage/

@+

il est toujours bien présent!!! (trojan.injector.VB)

Tu as aussi un fichier système infecté et qui a été remplacé par une autre copie seine! :)

-------------

1/

=>/!\Le script qui suit a été écrit spécialement cet ordinateur/!\ <=

=>il est fort déconseillé de le transposer sur un autre ordinateur !<=

-----------------------------------------------------------------------------------

Toujours avec toutes les protections désactivées, fais ceci :

- Ouvre le bloc-notes (Menu démarrer --> programmes --> accessoires --> bloc-notes)

- Copie/colle dans le bloc-notes ce qui entre les lignes ci dessous (sans les lignes) :

- Crée un nouveau document texte : clic droit de souris sur le bureau > Nouveau > Document Texte, et copie dedans les lignes suivantes :

__________________________________________________

KillAll::

ClearJavaCache::

Folder::

c:\windows\SysWow64\YJ7PqjP

c:\windows\SysWow64\EiJb623

c:\windows\SysWow64\Gi0iHlUu

c:\users\KrapulJack\AppData\Local\jwmwvqkn

RegLock::

[HKEY_LOCAL_MACHINE\software\Classes\Wow6432Node\CLSID\{B019E3BF-E7E5-453C-A2E4-D2C18CA0866F}\Elevation]

[HKEY_LOCAL_MACHINE\software\Classes\Wow6432Node\CLSID\{B019E3BF-E7E5-453C-A2E4-D2C18CA0866F}\LocalServer32]

[HKEY_LOCAL_MACHINE\software\Classes\Wow6432Node\CLSID\{B019E3BF-E7E5-453C-A2E4-D2C18CA0866F}\TypeLib]

[HKEY_LOCAL_MACHINE\software\Classes\Wow6432Node\CLSID\{D27CDB6E-AE6D-11cf-96B8-444553540000}]

[HKEY_LOCAL_MACHINE\software\Classes\Wow6432Node\CLSID\{D27CDB6E-AE6D-11cf-96B8-444553540000}\InprocServer32]

__________________________________________________

- Enregistre ce fichier sous le nom CFScript

- Fait un glisser/déposer de ce fichier CFScript sur le fichier

ComboFix.exe comme sur : cette capture

- Combofix se lance, laisse toi guider..

- Patiente le temps du scan. Le bureau va disparaître à plusieurs reprises: c'est normal!

- Ne touche à rien tant que le scan n'est pas terminé.

- Une fois le scan achevé, un rapport va s'afficher: poste son contenu, en précisant où en sont tes soucis

- Si le fichier ne s'ouvre pas, il se trouve ici > C:\ComboFix.txt

2/

Telecharge et installe : >>>USBFix ICI<<< ou encore : >>> ICI <<<

(!) Branche tes sources de données externes à ton PC, (clé USB, disque dur externe, etc...) susceptibles d'avoir été infectés sans les ouvrir

- Double clique sur le raccourci UsbFix sur ton Bureau (clique droit avec la souris

:exécuter en tant qu'administrateur pour vista/seven), l'installation se fera

automatiquement

- Clique sur "Recherche"

- Laisse travailler l'outil

- A la fin, le rapport va s'afficher : poste le dans ta prochaine réponse (il est aussi https://www.usb-antivirus.com/download/usbfix/

osauvegardé a la racine du disque dur : C:\UsbFix.txt )

-------> Aide : https://www.usb-antivirus.com/fr/2013/09/tutoriel-usbfix-nettoyage/

@+

1) le fichier CFScript.txt a disparu lors du scan. Et mon bureau n'a pas disparu...

et c'est toujours pareil... c'est pas encourageant n'Est-ce pas....? :/

normalement je suis sous Google chrome mais étrangement je suis sur internet explorer (par manque de mémoire je crois)

https://www.cjoint.com/c/EKprXVzRE1w

2)https://www.cjoint.com/c/EKpr13YBUQw

et c'est toujours pareil... c'est pas encourageant n'Est-ce pas....? :/

normalement je suis sous Google chrome mais étrangement je suis sur internet explorer (par manque de mémoire je crois)

https://www.cjoint.com/c/EKprXVzRE1w

2)https://www.cjoint.com/c/EKpr13YBUQw

Bonsoir,

1/

(!) Branche tes sources de données externes à ton PC, (clé USB, disque dur externe, etc...) susceptibles d'avoir été infectés sans les ouvrir

:exécuter en tant qu'administrateur pour vista/seven), l'installation se fera

automatiquement

osauvegardé a la racine du disque dur : C:\UsbFix.txt )

-------> Aide : https://www.usb-antivirus.com/fr/2013/09/tutoriel-usbfix-nettoyage/

2/

Refais stp la procédure de CF_Script puis poste le rapport stp

--------------

2 rapports à me faire parvenir (USBFix et CF_Script)

A demain et bonne nuit

1/

(!) Branche tes sources de données externes à ton PC, (clé USB, disque dur externe, etc...) susceptibles d'avoir été infectés sans les ouvrir

- Double clique sur le raccourci UsbFix sur ton Bureau (clique droit avec la souris

:exécuter en tant qu'administrateur pour vista/seven), l'installation se fera

automatiquement

- Clique sur "Nettoyage"

- Laisse travailler l'outil

- A la fin, le rapport va s'afficher : poste le dans ta prochaine réponse (il est aussi https://www.usb-antivirus.com/download/usbfix/

osauvegardé a la racine du disque dur : C:\UsbFix.txt )

-------> Aide : https://www.usb-antivirus.com/fr/2013/09/tutoriel-usbfix-nettoyage/

2/

Refais stp la procédure de CF_Script puis poste le rapport stp

--------------

2 rapports à me faire parvenir (USBFix et CF_Script)

A demain et bonne nuit

Bonjour,

1/

Relance Malwarebytes, lance l'analyse puis poste le rapport stp

2/Pour bien vérifier que le fichier ci-dessous est infecté rend

toi sur ce site : Virus Total

[*] Clique sur " choose file "

[*] Vas sur ton disque chercher ce fichier à cet emplacement :

c:\windows\System32\winver.exe

[*] Clique ensuite sur le bouton « Scan it »

[*] Patiente le temps de l'analyse qui dépend de la taille du fichier

[*] Une fois celle-ci terminée, apparaît le rang de détection (Detection Ratio)

[*] Communique-le dans ta prochaine réponse sur le forum et communique en même temps le lien de la page VirusTotal en le copiant dans la barre d'adresse et en le collant dans ta prochaine réponse

@+

¤¤¤ Le meilleur remède pour tous les problèmes, c'est la patience.... ¤¤¤

1/

Relance Malwarebytes, lance l'analyse puis poste le rapport stp

2/Pour bien vérifier que le fichier ci-dessous est infecté rend

toi sur ce site : Virus Total

[*] Clique sur " choose file "

[*] Vas sur ton disque chercher ce fichier à cet emplacement :

c:\windows\System32\winver.exe

[*] Clique ensuite sur le bouton « Scan it »

[*] Patiente le temps de l'analyse qui dépend de la taille du fichier

[*] Une fois celle-ci terminée, apparaît le rang de détection (Detection Ratio)

[*] Communique-le dans ta prochaine réponse sur le forum et communique en même temps le lien de la page VirusTotal en le copiant dans la barre d'adresse et en le collant dans ta prochaine réponse

@+

¤¤¤ Le meilleur remède pour tous les problèmes, c'est la patience.... ¤¤¤

1) https://www.cjoint.com/c/EKsbtwOGtow

ratio: 0/57 (dans la fenetre qui a popup)

https://www.virustotal.com/gui/file/e6746e6f90d311bb769394ea1247f04f669184a08ecb2a8b237aa5185414dc1b

ratio: 0/57 (dans la fenetre qui a popup)

https://www.virustotal.com/gui/file/e6746e6f90d311bb769394ea1247f04f669184a08ecb2a8b237aa5185414dc1b

Bonjour,

Tu vas restaurer ton windows à une date antérieure (choisis la date la plus ancienne )

Aide : https://www.pcastuces.com/newsletter/adj/3283.htm

@+

¤¤¤ Le meilleur remède pour tous les problèmes, c'est la patience.... ¤¤¤

Tu vas restaurer ton windows à une date antérieure (choisis la date la plus ancienne )

Aide : https://www.pcastuces.com/newsletter/adj/3283.htm

@+

¤¤¤ Le meilleur remède pour tous les problèmes, c'est la patience.... ¤¤¤