Vulnérabilité majeure concernant l'UEFI des plateformes AMD

pistouri Messages postés 19073 Date d'inscription Statut Contributeur Dernière intervention -

Bonjour

Quelques lignes pour alerter les propriétaires de PC à processeur AMD (fixe et portable) qu'une faille (CVE‑2025‑2884) majeure est en cours de rectification chez les fabricants de cartes mères via une mise à jour du BIOS.

Il faut donc mettre à jour le BIOS de vos pc AMD dans les plus bref délais, donc surveiller bien les mises à jours.

Le problème touche la quasi totalité des CPU AMD, des sockets AM4 et 5 dont tous les Ryzen 3000, 4000, 5000, 6000, 7000, 8000 et 9000 pour les fixes jusqu'aux versions mobiles AMD Athlon 3000 (Dali), Ryzen 3000 (Picasso), Ryzen 4000 (Renoir), Ryzen 5000 (Barcelo, Cezanne, Lucienne), Ryzen 6000 (Rembrandt), Ryzen 7020 (Mendocino), Ryzen 7030 (Barcelo Refresh), Ryzen 7035 (Rembrandt Refresh), Ryzen 7040 (Phoenix), Ryzen 7045 (Dragon Range), Ryzen 8040 Series (Hawk Point) et Ryzen AI 300 (Strix Point).

Plus de détails:

Si vous avez un processeur AMD, faites cette mise à jour de BIOS

Ce n'est pas la première fois que des failles sont détecté au niveau firmware mais celle-ci est véritablement dangereuse et facile à exploiter car ne nécessitant pas un haut niveau de compétence en hack pour être mise en œuvre.

- Cert français

- Amd catalyst - Télécharger - Pilotes & Matériel

- Amd software c'est quoi - Forum Pilotes (drivers)

- Plateforme pour partager des photos - Guide

- Uefi bios utility - Guide

- Hp pc hardware diagnostics uefi ✓ - Forum PC portable

3 réponses

L'attaque peu se faire à distance et son processus n'est évidemment pas documenté avec la publication.

Même si Intel est moins touché, il l'est :

Cela affecte moins de processeur et chipset donc moins grave qu'AMD.

Et même le signalement pour Intel est présente sur le site de sécurité gouv.fr

Vulnérabilité dans les processeurs Intel - CERT-FR

Bref, merci de ne pas faire peur au gens, c'est très utile...

Bonjour,

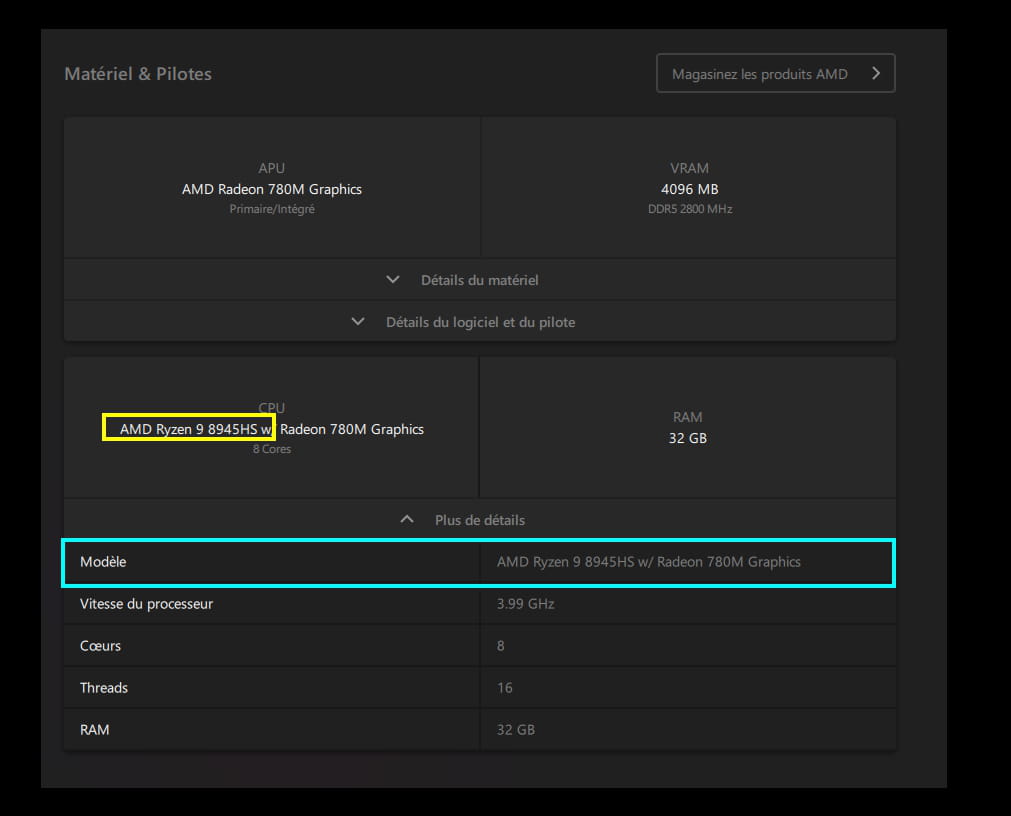

Ayant un CPU AMD Ryzen 9,je me pose quelques questions au sujet de cette vulnérabilité.

Si par exemple Windows Update délivre une mise à jour du bios et la CE constructeur,je n'ai pas trouvé dans les liens de l'énoncée,s'il faut désactiver le démarrage rapide,ou le chiffrement Bitlocker.

Je m'étais renseigné auprès du constructeur (PC neuf de 4 mois) qui m'a envoyé un lien auquel cas je devrais faire la mise à jour manuellement du bios.

Pas si simple :

==►Comment mettre à jour le BIOS ou l'EC ?

Avis :

- Avant de mettre à jour le BIOS et l'EC, veuillez sauvegarder les données importantes pour éviter tout problème inattendu pendant le processus de mise à jour qui pourrait empêcher le démarrage de la machine.

- Le BIOS et l'EC sont des mises à jour du firmware. Après la mise à jour, la fonction de chiffrement de disque Bitlocker de Windows 11 peut être activée. Vous serez invité à fournir la clé de récupération Bitlocker pour accéder à l'écran de verrouillage du système. Si vous utilisez Windows 11 et êtes connecté à un compte Microsoft, vous devez désactiver BitLocker avant la mise à jour du BIOS afin d'éviter le déclenchement de la fonction de protection des données de BitLocker. Si cette erreur est déclenchée, vous ne pourrez pas accéder au bureau du système et les données ne pourront pas être récupérées ; une réinstallation du système sera nécessaire.

Et je ne ne sais pas si je suis concerné avec mon AMD Ryzen 9 8945HS.

Lien de l’énoncée :

Configuration de mon CPU AMD:

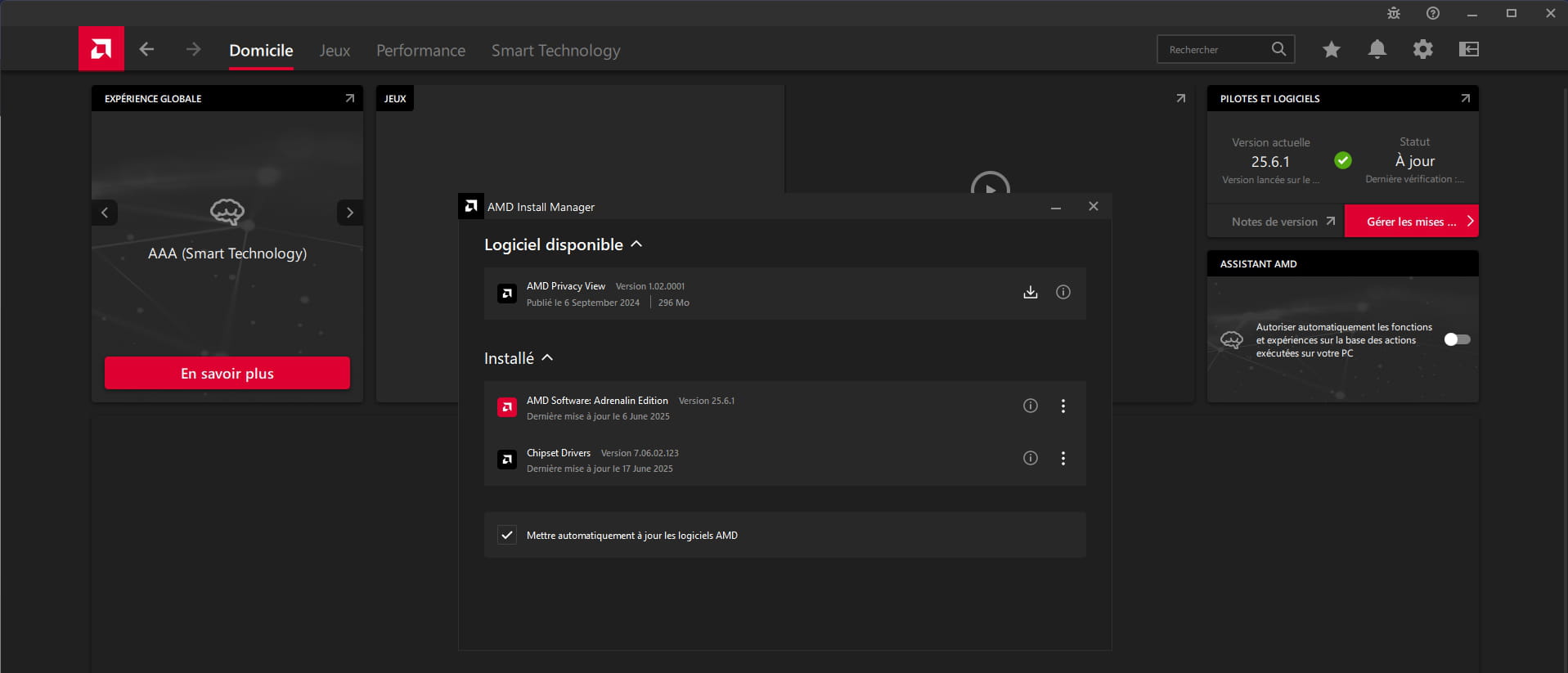

Ou si j'aurais une notification de AMD du matériel/pilotes.

Des lors si c'est le cas ça sera automatique.

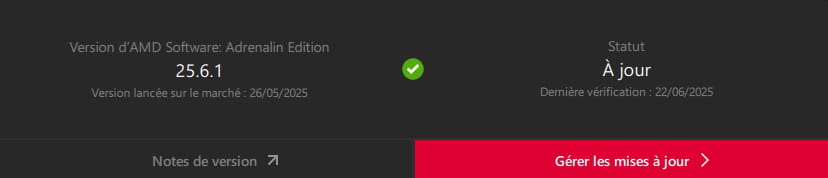

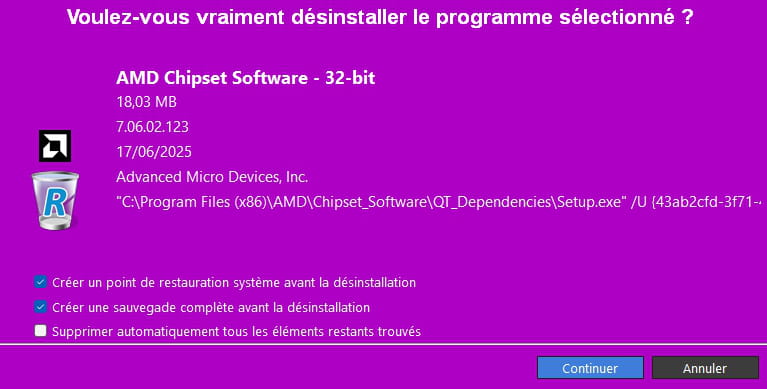

A cette heure- ci je suis à jour:

Bjr

Avant de faire quoi que ce soit, il faut déjà vérifier la version de ton bios actuel.

_____________________________________________________________________________

Si par exemple Windows Update délivre une mise à jour du bios et la CE constructeur,je n'ai pas trouvé dans les liens de l'énoncée,

Seul les gros manufacturiers ont des accords avec Microsoft pour faire passer les maj bios via windows update (HP, Lenovo, Asus, etc.), Geekom j'en doute, mais quand c'est proposé via update c'est dans "options avancées, puis "mises à jour facultative".

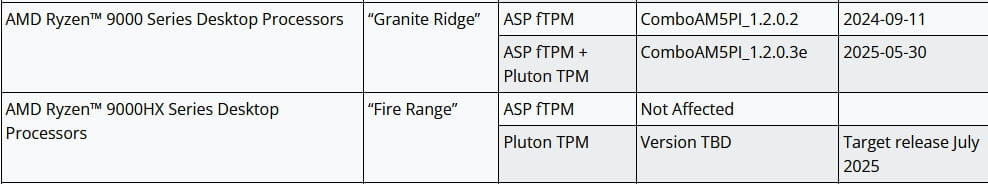

Dans le tableau AMD, ton cpu n'est pas clairement identifié mais il doit faire partie de la famille AMD Ryzen™ 8040 Series Mobile Processors with Radeon™ Graphics . Donc il est possiblement concerné.

En fait c'est aux fabricants de carte mère que reviens le bébé, c'est eux qui édite les mises à jour de bios, il se peu que dans ton cas il n'y en ai pas encore, c'est à Geekom de te renseigner. MSI par exemple est trés en retard et n'a quasiment pas publié de maj à cette heure.

Ceci dit, la vidéo de geekom dans ton lien est bien faite, il faut la suivre, la methode "1" me paraissant la plus simple (sous windows)

Bonjour,

Est-il possible avec un logiciel (portable ou non) de vérifier si le processeur est affecté de cette vulnérabilité ?

J'ai testé ==► Spectre & Meltdown

Peut-être pas le bon soft.

Je suis bien d'accord, c'est bien GEEKOM qui délivre les MAJ du BIOS et pas AMD Software, c'est le service qui me l'ont dit, GEEKOM envoie un lien pour télécharger le fichier et un autre lien comme celui du message 3 pour expliquer la procédure qui n'est pas sans danger.

En passant je n'avais pas vu qu'une MAJ du chipset AMD s'était faite récemment,mais rien à voir avec le CPU et sa vulnérabilité.

J'ai dû rater la notification.

Et c'est la première fois que j'ai un PC équipé d'un AMD dont il me faudra me familiariser.

Merci pour les réponses.

Bonjour,

Oui, bon, faut-il paniquer tout le monde?

La faille passe par quelqu'un de malveillant qui aurait un accès physique à l'ordinateur avec des privilèges administrateur.

Je ne suis pas concerné parce que j'ai un processeur Intel mais aussi parce que je suis le seul à avoir un accès physique à mon ordinateur.

Dans un certain nombre d'ordinateurs professionnels, l'accès USB est condamné, notamment dans le cas qui nous intéresse pour empêcher un petit malin de s'en servir pour casser le code administrateur.