Aide sur un tp avec des règles de firewalls

RésoluBruno83200_6929 Messages postés 688 Date d'inscription Statut Membre Dernière intervention -

Bonjour

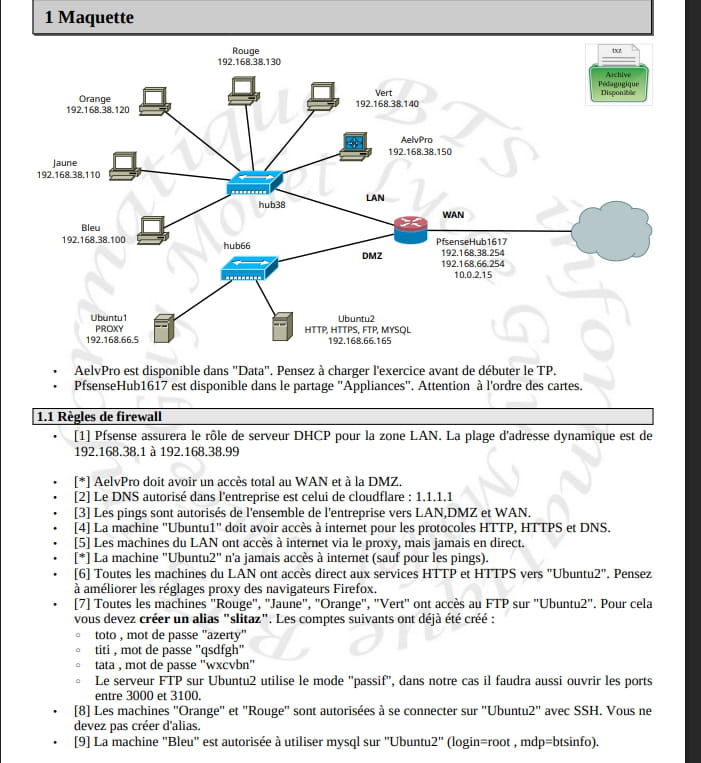

Je suis étudiant en BTS SIO et je dois rendre un TP avec des règles de firewall que voici :

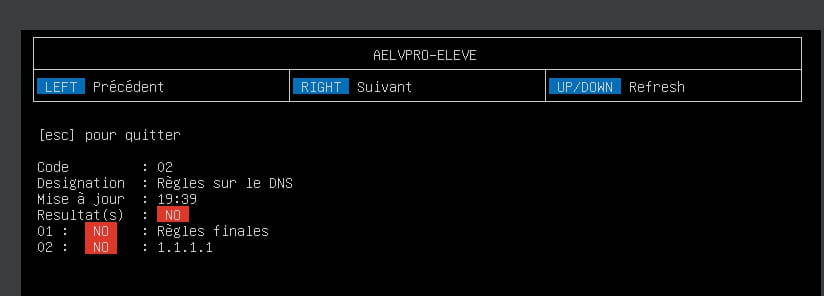

Note : la machine aelvpro agit comme un correcteur du TP. À chaque étape que je fais elle valide les étapes en mettant des points.

Vous verrez ci-dessous les règles que j'ai mises par rapport à ce TP. Je ne comprends pas car ça ne fonctionne pas. Là, aelvpro me dit qu'il y a plein d'erreurs. Pouvez-vous m'aidez s'il vous plaît ? J'aimerais avoir une bonne note, ça me ferait super plaisir

Merci

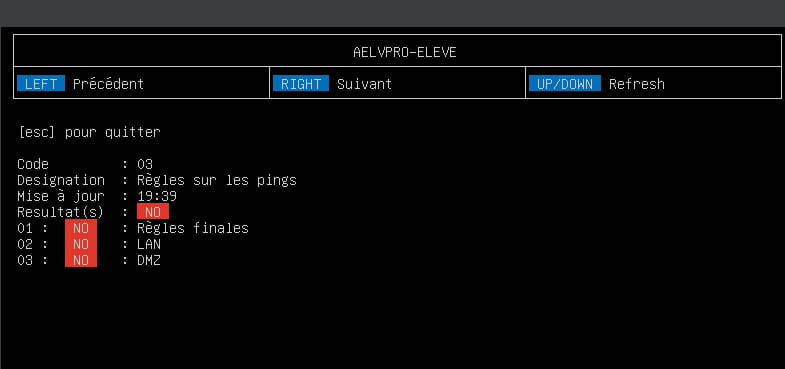

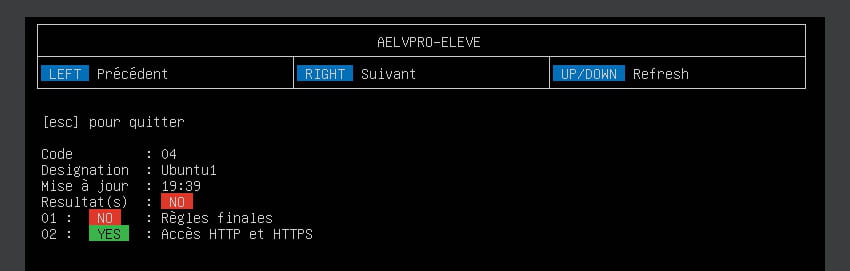

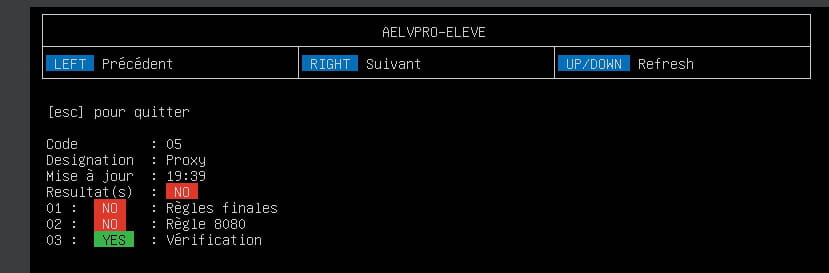

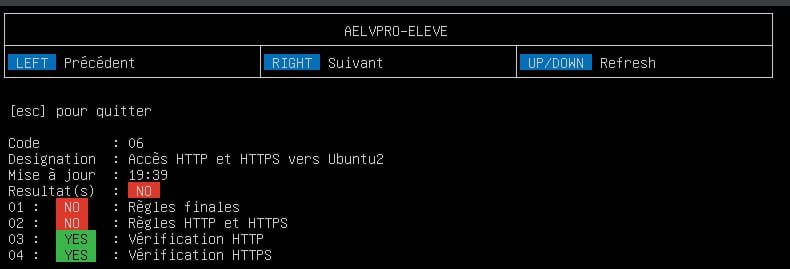

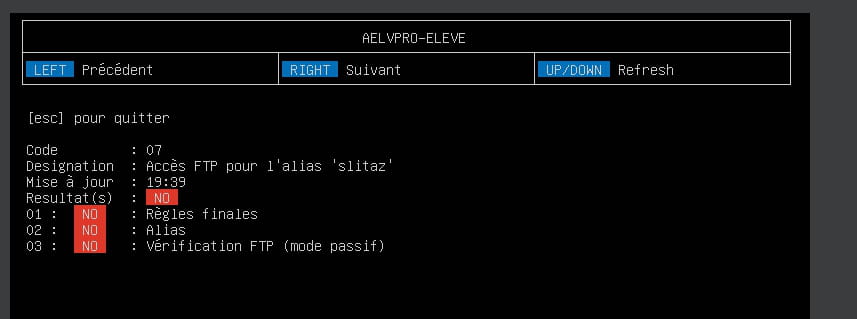

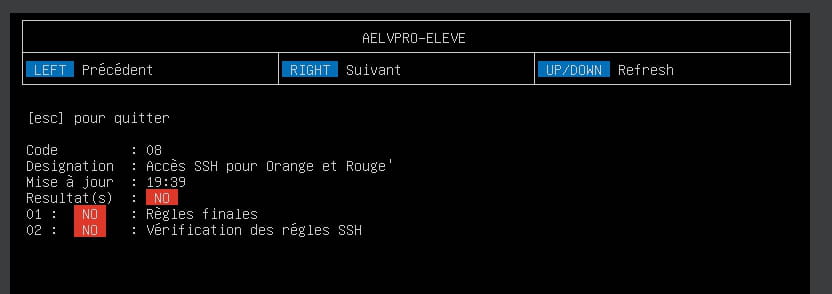

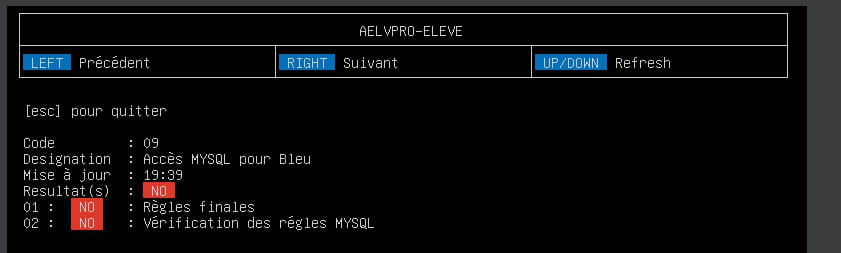

Voici également les étapes qui ont été validées ou non sur la aelv pro :

Merci beaucoup pour votre réponse !

- Aide sur un tp avec des règles de firewalls

- Regle sur telephone - Guide

- Mon calendrier des règles - Télécharger - Santé & Bien-être

- Instagram votre compte ne respecte pas les règles de la communauté - Guide

- Règles excel - Guide

- Regler la luminosité sur pc - Guide

1 réponse

Bonjour,

Je vais t'aider, mais essaye au moins de comprendre les explications que je te donne. Ne te contente pas de copier bêtement pour obtenir une bonne note !

C'est un TP classique de BTS SIO (SISR) sur pfSense. Pas de panique, je vois exactement ce qui cloche. Le correcteur "AelvPro" est très strict sur la logique des pare-feux.

Le problème principal vient de deux erreurs de compréhension courantes :

La signification de "WAN net" : Ce n'est pas "Internet". C'est juste le petit réseau entre ta box et ton pfSense.

La source des paquets : Sur l'onglet "DMZ", les paquets viennent forcément de la DMZ, pas du LAN.

Voici la correction étape par étape pour faire passer tous tes voyants au VERT.

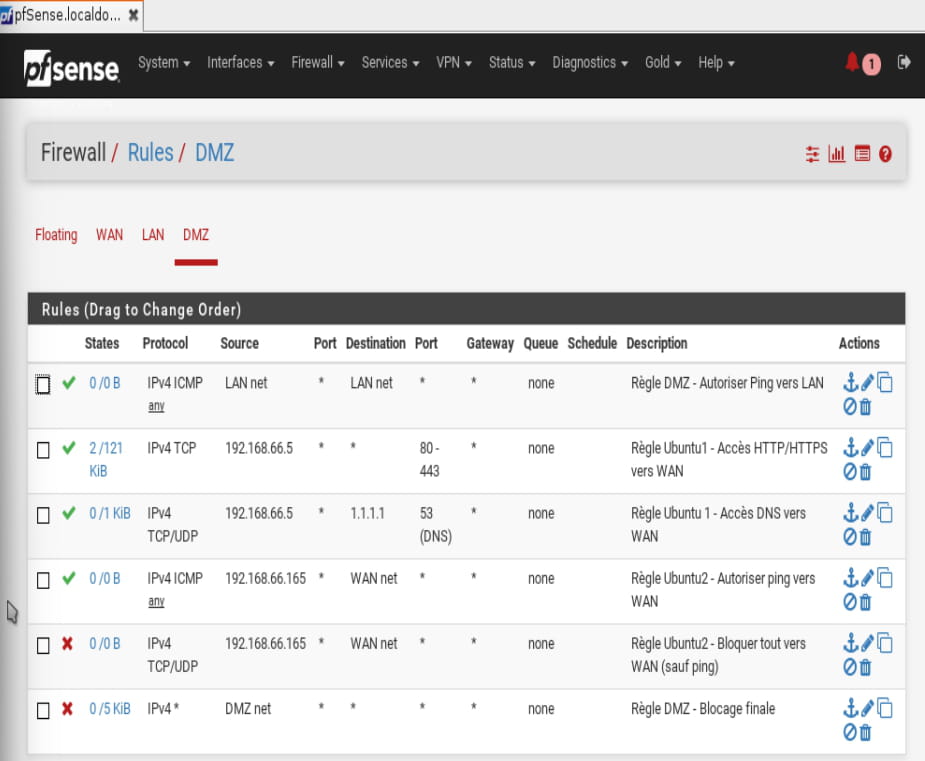

Correction de l'onglet DMZ (Règle Pings et Ubuntu)

Regarde ta capture d'écran "Firewall / Rules / DMZ". Il y a de grosses erreurs de logique ici.

L'erreur : La première règle a pour Source LAN net.

Pourquoi c'est faux : Dans l'onglet DMZ, pfSense ne voit passer que le trafic qui ENTRE par l'interface DMZ (donc venant des serveurs Ubuntu). Il ne verra jamais arriver un paquet avec une source "LAN net" ici.

La correction (Pour le Ping - Point 3) :

Modifie la première règle.

Action : Pass

Protocol : ICMP

Source : DMZ net (ou Any)

Destination : Any (pour qu'ils puissent pinguer le LAN, le WAN, et Internet).

Correction pour Ubuntu 2 (Bloquer tout sauf ping - Point étoile *) :

Ta règle qui bloque vers WAN net est inutile (car Internet n'est pas dans WAN net).

Tu dois mettre une règle de blocage à la fin de ta liste DMZ (si ce n'est pas déjà fait implicitement) ou une règle explicite :

Action : Block

Source : 192.168.66.165 (Ubuntu2)

Destination : Any

Important : Cette règle doit être placée EN DESSOUS de la règle qui autorise le Ping (sinon le ping sera bloqué aussi).

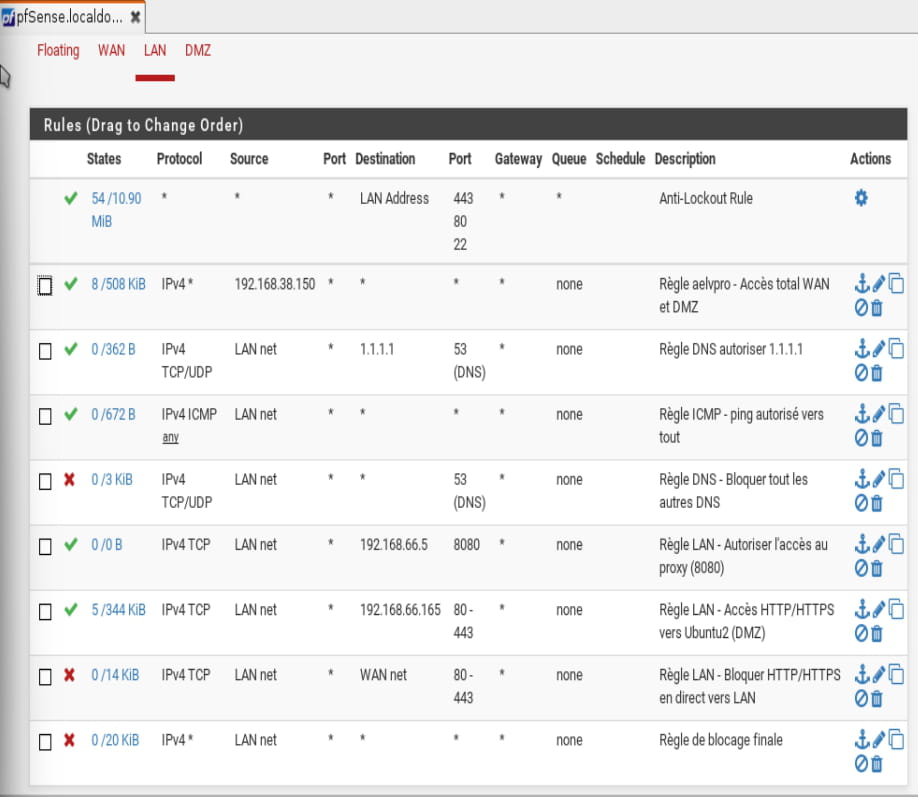

Correction de l'onglet LAN (Le gros du travail)

Regarde ta capture "Firewall / Rules / LAN".

Point 5 : "Les machines du LAN ont accès via proxy, mais JAMAIS en direct"

Ton erreur : Tu as mis une règle "Bloquer HTTP/HTTPS vers WAN net".

Pourquoi ça ne marche pas : Si un élève tape l'adresse de Google (8.8.8.8), ce n'est pas dans le "WAN net" (qui est souvent en 10.x.x.x ou 192.168.1.x). Donc le pare-feu laisse passer car ce n'est pas interdit.

La correction :

Modifie ta règle de blocage (celle avec la croix rouge pour les ports 80-443).

Destination : Any (au lieu de WAN net).

Logique : Comme tu as autorisé le Proxy (règle verte au-dessus) et Ubuntu2 (règle verte au-dessus), cette règle rouge va bloquer "tout le reste d'Internet" en direct.

Point 2 : Le DNS (1.1.1.1)

AelvPro te met NO alors que ta règle semble bonne.

Vérification : Assure-toi que dans tes paramètres Services > DHCP Server > LAN, tu as bien mis 1.1.1.1 comme serveur DNS distribué aux clients. Si le DHCP donne l'adresse du pfSense (192.168.38.254) comme DNS, ta règle de blocage (la 5ème en partant du haut) va bloquer la requête.

Point 7 : FTP vers Ubuntu 2 (Alias Slitaz)

Je ne vois pas ces règles sur ta capture, il faut les créer.

Créer l'Alias : Va dans Firewall > Aliases. Crée un alias nommé slitaz. Ajoute les IP : 192.168.38.130, 192.168.38.110, 192.168.38.120, 192.168.38.140.

Règle FTP (Port 21) :

Onglet LAN.

Action: Pass / Proto: TCP.

Source: Single host or alias -> tape slitaz.

Destination: 192.168.66.165.

Port: 21 (FTP).

Règle FTP Passif (Ports 3000-3100) :

Crée une nouvelle règle identique à la précédente.

Source: slitaz.

Destination: 192.168.66.165.

Port: 3000-3100 (dans "Custom", tu mets 3000 dans la case de gauche et 3100 dans celle de droite, ou 3000:3100).

Point 8 : SSH (Orange et Rouge)

Il manque cette règle.

Onglet LAN.

Action: Pass / Proto: TCP.

Source: Crée un alias ou mets les IP 192.168.38.120 et 192.168.38.130.

Destination: 192.168.66.165.

Port: 22 (SSH).

Point 9 : MySQL (Bleu)

Il manque cette règle.

Onglet LAN.

Action: Pass / Proto: TCP.

Source: 192.168.38.100.

Destination: 192.168.66.165.

Port: 3306 (MySQL).

Résumé de l'ordre des règles LAN (Important !)

L'ordre est crucial (pfSense lit de haut en bas et s'arrête à la première correspondance). Voici l'ordre idéal pour ton onglet LAN :

Anti-Lockout (Automatique)

AelvPro (Autoriser tout vers tout - déjà fait)

DNS Autorisé (LAN net vers 1.1.1.1 port 53 - déjà fait)

Ping (ICMP LAN net vers Any - déjà fait)

Block DNS Interdit (LAN net vers Any port 53 - déjà fait)

Accès SSH (Orange/Rouge vers Ubuntu2 port 22 - A FAIRE)

Accès MySQL (Bleu vers Ubuntu2 port 3306 - A FAIRE)

Accès FTP Commande (Slitaz vers Ubuntu2 port 21 - A FAIRE)

Accès FTP Data (Slitaz vers Ubuntu2 ports 3000-3100 - A FAIRE)

Accès Proxy (LAN net vers Ubuntu1 port 8080 - déjà fait)

Accès Web Interne (LAN net vers Ubuntu2 ports 80/443 - déjà fait)

Bloquer Web Direct (LAN net vers Any ports 80/443 - A MODIFIER : remplace WAN net par Any)

Règle de blocage finale (si elle existe).

Bon courage pour ton TP, applique ces changements et rafraîchis la page d'AelvPro, tu devrais voir apparaître les "YES" !