Désinfection avec frst

Résolubazfile Messages postés 58686 Date d'inscription Statut Modérateur, Contributeur sécurité Dernière intervention -

Bonjour,

j'aimerais faire une désinfection avec frst , c'est un peux complique pour moi seul

https://pjjoint.malekal.com/files.php?id=FRST_20221112_k14v12w10x13q15

https://pjjoint.malekal.com/files.php?id=20221112_g10e5d13p5z7

https://pjjoint.malekal.com/files.php?id=20221112_e5r10c8b11k10

merci

- Comment supprimer pc accelerate

- Frst - Télécharger - Sécurité

- Désinfection du linge - Guide

- Aide pour désinfection - Forum Virus

- Retirer BTWEB avec FRST - Forum Virus

- Frst fixlist ✓ - Forum Virus

8 réponses

Bonjour.

Avant de demander une désinfection il faut au minimum décrire le problème rencontré.

Il y a eu pas mal d'erreurs causées par Wallpaper.Engine.v2.0.48 qui est sur ton bureau, commence par ne plus télécharger et ouvrir ce genre de truc vérolé.

J'attends la description précise de ton problème.

bonjours

merci pour votre réponse : mon problème est epic net inc et rss , je l'ai detecter il y a une semaine avec malwerbyte mais a chaque fois que je le supprime il retourne après le redémarrage de mon pc pour wallpaper non je pense pas que c'est un problème tout aller Nikel jusqu'à ce que j'essaye de règle l'autre problème avec avast , j'ai utilise l'option antiransomware avec le mode strict sur mon bureau et (avast) a commencer a faire le bordel ( wallp smadav meme frst lenovo vantage ... ) mais je pense que j'ai règle ce problème mais epic et rss aucun anti virus n'arrive a les enleve et le dossier est vide mais il malwerbyte détecte 41 menace là-bas ( a l'intérieur du dossier " vide ")

merci pour votre temps

Donne-moi la rapport d'analyse de Malwarebytes, il y a effectivement deux dossiers epicnet et un dossier rss qui sont apparemment vides, mais aucun processus infectieux actif, Malwarebytes a dû faire le ménage, tu avais probablement un trojan du genre : Windows\rss\csrss.exe

AVAST et Windows Defender sont désactivés sur ton pc tu n'as donc pas d'antivirus, est-ce toi qui a désactivé ton antivirus ?

Pour supprimer les trois dossiers fait ce qui suit :

Procédure à faire dans l'ordre indiqué :

1- Ouvre FRST en tant qu'administrateur pour cela avec le bouton droit de ta souris sur FRST et choisis exécuter en tant qu'administrateur

2 - Copie l'intégralité du script qui est dans l'encadré qui suit :

Start::

CreateRestorePoint:

CloseProcesses:

HKLM\...\Run: [pac] => C:\Program Files\Autodesk\Personal Accelerator for Revit\RevitAccelerator.exe (Pas de fichier)

HKU\S-1-5-21-3210557229-2298905555-4232158819-1001\...\Run: [EnlistedLauncher] => "D:\Enlisted\launcher.exe" (Pas de fichier)

C:\WINDOWS\rss

C:\Users\LEGION\AppData\Roaming\EpicNet Inc

C:\Users\LEGION\AppData\Local\EpicNet Inc

EmptyTemp:

End::

3- Une fois le script copié clique sur Corriger, FRST prend automatiquement le script qui est dans le presse-papier.

Laisse la correction se faire une fois qu'elle est terminée il te sera demandé de redémarrer ton pc, fait-le dès que cela te sera demandé, voir ci-dessous.

Puis une fois ton ordinateur redémarré :

4- Tu auras un fichier Fixlog sur ton bureau ensuite envoie ce rapport fixlog sur PJJOINT puis donne le lien généré par PJJOINT dans ta réponse.

Ta version de Windows 10 n'est pas à jour va voir dans Windows Update la version 22H2 de Windows 10 doit y être en attente d'installation.

bonjours

oui j'ai desactivier avast pour 10 min car elle bloquer frst pour windows defender elle est lie a avast si l'un est descativer l'autre aussi je suppose mais j'aitoujours smadav et malwebyte

j'ai fais ce que vous m'avier dis en redemarant mon pc le fichier epic net est encore la il a etait cree a 16:35 et le redemarage de mon pc a 16:35 aussi est toujours vide mais malwerbyte le detecte toujours avec des trucs a l'interieur

voici le fixlog :

https://pjjoint.malekal.com/files.php?id=20221112_d7b8z9z11c10

j'ai oublier de precise que le dossie est toujours vide meme avant que je lance le scan

voici le rapport de malwerbyte :

Malwarebytes

www.malwarebytes.com

-Détails du journal-

Date de l'analyse: 12/11/2022

Durée d'analyse: 16:41

Fichier journal: 6976a34e-62a0-11ed-8d3c-84a93871566c.json

-Informations du logiciel-

Version: 4.5.17.221

Version de composants: 1.0.1806

Version de pack de mise à jour: 1.0.62198

Licence: Gratuit

-Informations système-

Système d'exploitation: Windows 10 (Build 19044.2251)

Processeur: x64

Système de fichiers: NTFS

Utilisateur: Administrator\LEGION

-Résumé de l'analyse-

Type d'analyse: Analyse des menaces

Analyse lancée par: Manuel

Résultat: Terminé

Objets analysés: 398402

Menaces détectées: 50

Menaces mises en quarantaine: 41

Temps écoulé: 1 min, 57 s

-Options d'analyse-

Mémoire: Activé

Démarrage: Activé

Système de fichiers: Activé

Archives: Activé

Rootkits: Activé

Heuristique: Activé

PUP: Détection

PUM: Détection

-Détails de l'analyse-

Processus: 0

(Aucun élément malveillant détecté)

Module: 0

(Aucun élément malveillant détecté)

Clé du registre: 0

(Aucun élément malveillant détecté)

Valeur du registre: 0

(Aucun élément malveillant détecté)

Données du registre: 0

(Aucun élément malveillant détecté)

Flux de données: 0

(Aucun élément malveillant détecté)

Dossier: 41

Trojan.Glupteba.BITSRST, C:\Users\LEGION\AppData\Roaming\EpicNet Inc\CloudNet\cloudnet.exe\Protection Dir, En quarantaine, 1160, 781247, , , , , ,

Trojan.Glupteba.BITSRST, C:\Users\LEGION\AppData\Roaming\EpicNet Inc\CloudNet\cloudnet.exe, En quarantaine, 1160, 781247, , , , , ,

Trojan.Glupteba.BITSRST, C:\Users\LEGION\AppData\Roaming\EpicNet Inc\CloudNet, En quarantaine, 1160, 781247, , , , , ,

Trojan.Glupteba.BITSRST, C:\USERS\LEGION\APPDATA\ROAMING\EPICNET INC, En quarantaine, 1160, 781247, 1.0.62198, , ame, , ,

Trojan.Glupteba.BITSRST, C:\Users\LEGION\AppData\Local\EpicNet Inc\CloudNet\cloudnet.exe\Protection Dir, En quarantaine, 1160, 781248, , , , , ,

Trojan.Glupteba.BITSRST, C:\Users\LEGION\AppData\Local\EpicNet Inc\CloudNet\cloudnet.exe, En quarantaine, 1160, 781248, , , , , ,

Trojan.Glupteba.BITSRST, C:\Users\LEGION\AppData\Local\EpicNet Inc\CloudNet, En quarantaine, 1160, 781248, , , , , ,

Trojan.Glupteba.BITSRST, C:\USERS\LEGION\APPDATA\LOCAL\EPICNET INC, En quarantaine, 1160, 781248, 1.0.62198, , ame, , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\winboxscan-1003-2.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\proxy\obfs4proxy.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\lsa64install_in.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\winboxls-1008-2.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\proxy\Tor\tor.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\i2pd\i2pd.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\proxy\tor.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\scheduled.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\cloudnet.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\smb\e7.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\lsa64.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\mrt.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\al.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\vc.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\winboxscan-1003-2.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\proxy\obfs4proxy.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\lsa64install_in.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\winboxls-1008-2.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\proxy\Tor\tor.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\i2pd\i2pd.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\proxy\tor.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\scheduled.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\cloudnet.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\smb\e7.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\lsa64.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\proxy\Tor, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\mrt.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\al.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\vc.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\proxy, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\i2pd, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\smb, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\USERS\LEGION\APPDATA\LOCAL\TEMP\CSRSS, En quarantaine, 3440, 995472, 1.0.62198, , ame, , ,

Fichier: 9

PUP.Optional.BundleInstaller, C:\USERS\LEGION\APPDATA\ROAMING\UTORRENT\UPDATES\3.5.5_46348.EXE, Aucune action de l'utilisateur, 496, 1086270, 1.0.62198, , ame, , 600F20ABCC1FA9F5BDA0965D07B6855D, 7D89A16FC0D3AFA3CD78CC51E7AE6A81343CB14DE6FDCA9325142DECA5133515

PUP.Optional.BundleInstaller, C:\USERS\LEGION\APPDATA\ROAMING\UTORRENT\UPDATES\3.5.5_46090.EXE, Aucune action de l'utilisateur, 496, 977807, 1.0.62198, , ame, , 316C70E0D79DBC9C1430AD49FF56BD6D, 628E54FD63A30DA509B1E6006639BFBB457C753D5E029CA0EDA32197B06EBB58

PUP.Optional.BundleInstaller, C:\USERS\LEGION\APPDATA\ROAMING\UTORRENT\UPDATES\3.5.5_46304.EXE, Aucune action de l'utilisateur, 496, 1082103, 1.0.62198, , ame, , DC207CC725BA775FE9A5D7FD3ABBF0D1, 8CE54612B6BA168908343FC29C89C6D4CADBB05BAB38B87876FF9FB3E98B4E4E

PUP.Optional.BundleInstaller, C:\USERS\LEGION\APPDATA\ROAMING\UTORRENT\UPDATES\3.5.5_46514.EXE, Aucune action de l'utilisateur, 496, 1095642, 1.0.62198, , ame, , CDAE52391B92667C9FA26BE90862DC24, 081198C6B5236260AEE9B1183F96EE765E3581724D90B1C5E4484EB1755E773C

Malware.AI.3089481696, C:\USERS\LEGION\DESKTOP\REVIT 2023 ACTIVATION M7MD RABE3\REVIT 2023 ACTIVATION M7MD RABE3\AUTODESK LICENSE PATCHER\AUTODESK LICENSE PATCHER UNINSTALLER.EXE, Aucune action de l'utilisateur, 1000000, -1205485600, 1.0.62198, 71452E4A5912DB14B825BFE0, dds, 02032640, 8FDB0ED20826FEB0512321DAC91A93BD, 2343CB780D1A0C8543BB76C7C7586F9AF957655EE20655871B85092B0ECBB055

Malware.AI.3089481696, C:\USERS\LEGION\DESKTOP\REVIT 2023 ACTIVATION M7MD RABE3\REVIT 2023 ACTIVATION M7MD RABE3\AUTODESK LICENSE PATCHER\AUTODESK LICENSE PATCHER INSTALLER.EXE, Aucune action de l'utilisateur, 1000000, -1205485600, 1.0.62198, 71452E4A5912DB14B825BFE0, dds, 02032640, A5203927A840CD75BD807BC80A5F5C64, DCA748FD092CAE601888CAD7CAEB986A79853EAD5471DE96689E1C54AE9CB6E1

RiskWare.KMS, C:\USERS\LEGION\DESKTOP\NOUVEAU DOSSIER\ARCHIVE-FF26\OFFICE 2019 PRO PLUS\OINSTALL.EXE, Aucune action de l'utilisateur, 880, 632069, 1.0.62198, CCB29BB2B636A57E4AAB5EB6, dds, 02032640, F71556138C9EB716330063156DB4A6BC, 41FF83C380B958E918C4061C02A6077590D7630A01D7F2F0F448DC1A6FBF284A

RiskWare.GameHack, C:\USERS\LEGION\DOWNLOADS\COMPRESSED\OSIRIS CSGO HACK.ZIP, Aucune action de l'utilisateur, 6769, 1015160, 1.0.62198, 72D9ACF866BE5853E25A063B, dds, 02032640, 3C53678C1869CCBD5FD990BFB44E2642, EEF24FC749AD8876A213E5A02762D73A4F30D1CCE70D64AE3F8354787B2E4989

PUP.Optional.BundleInstaller, C:\USERS\LEGION\DOWNLOADS\PROGRAMS\UTORRENT.EXE, Aucune action de l'utilisateur, 496, 1081967, 1.0.62198, , ame, , A1DD2F1AE9790D39852D8216CC0764A1, AA6A9387BDAF3C1ECC34E51404A49D5D97FB9ACE4F08B7AC3B3558A41EAC87F4

Secteur physique: 0

(Aucun élément malveillant détecté)

WMI: 0

(Aucun élément malveillant détecté)

(end)

Tu as cracké Autodesk et le résultat ne s'est pas fait attendre tu as infecté on pc.

Le fixlog est OK.

Vide la quarantaine de Malwarebytes.

Je te conseille de changer tous tes mots de passe en ligne ils ont pu être dérobés.

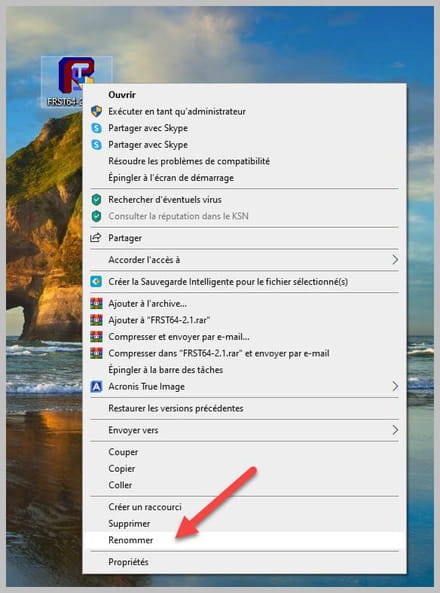

Tu peux désinstaller FRST, renomme le fichier FRST que tu as téléchargé, renomme-le en uninstall, puis une fois le fichier renommé ouvre-le, la désinstallation se fera automatiquement via un redémarrage du pc.

bonjours

merci pour votre aide , donc c'était autodesk je vais m'en occuper tout de suite ,

mais pourquoi seul malwerbyte les détectes?

j'ai essaye avec smadav et le stric mode de avast mais rien , et pour le fichier qui se re cree (epic net) c'est bon ?

encore merci pour votre aide

FRST l'a supprimé et déplacé dans sa quarantaine, extrait du rapport :

C:\WINDOWS\rss => déplacé(es) avec succès C:\Users\LEGION\AppData\Roaming\EpicNet Inc => déplacé(es) avec succès C:\Users\LEGION\AppData\Local\EpicNet Inc => déplacé(es) avec succès

C'est pour cela qu'il faut désinstaller FRST afin de supprimer sa quarantaine, si tu souhaites conserver FRST sur ton pc vide son dossier de quarantaine qui est dans C:\FRST\Quarantine

Vous n’avez pas trouvé la réponse que vous recherchez ?

Posez votre questionmerci pour votre réponse :

je l'ai désinstaller , le fichier est toujours la , connaissiez vous comment connaitre qui a crée tel dossier ou un truc comme ca ?

Si ce n'est que le dossier ce n'est pas grave un dossier vide n'a aucun effet néfaste ce qui craint ce sont les exécutables et autres processus infectieux, mais comme tu avais passé Malwarebytes avant de faire l'analyse FRST je n'avais plus rien à supprimer.

Après avoir supprimé la quarantaine de Malwarebytes fait une nouvelle analyse avec Malwarebytes et vérifie si il trouve autre chose que des dossiers vides, donne-moi son rapport d'analyse.

re-merci

voici une img avant le scan de malwerbyte

et voici le compte rendu de malwerbyte mais après avoir supprime cette quarantaine et repasse l'analyse il n'as rien détecter

Malwarebytes

www.malwarebytes.com

-Détails du journal-

Date de l'analyse: 12/11/2022

Durée d'analyse: 18:57

Fichier journal: 80775364-62b3-11ed-b35a-84a93871566c.json

-Informations du logiciel-

Version: 4.5.17.221

Version de composants: 1.0.1806

Version de pack de mise à jour: 1.0.62204

Licence: Gratuit

-Informations système-

Système d'exploitation: Windows 10 (Build 19045.2251)

Processeur: x64

Système de fichiers: NTFS

Utilisateur: Administrator\LEGION

-Résumé de l'analyse-

Type d'analyse: Analyse des menaces

Analyse lancée par: Manuel

Résultat: Terminé

Objets analysés: 399275

Menaces détectées: 48

Menaces mises en quarantaine: 41

Temps écoulé: 3 min, 2 s

-Options d'analyse-

Mémoire: Activé

Démarrage: Activé

Système de fichiers: Activé

Archives: Activé

Rootkits: Activé

Heuristique: Activé

PUP: Détection

PUM: Détection

-Détails de l'analyse-

Processus: 0

(Aucun élément malveillant détecté)

Module: 0

(Aucun élément malveillant détecté)

Clé du registre: 0

(Aucun élément malveillant détecté)

Valeur du registre: 0

(Aucun élément malveillant détecté)

Données du registre: 0

(Aucun élément malveillant détecté)

Flux de données: 0

(Aucun élément malveillant détecté)

Dossier: 41

Trojan.Glupteba.BITSRST, C:\Users\LEGION\AppData\Roaming\EpicNet Inc\CloudNet\cloudnet.exe\Protection Dir, En quarantaine, 1160, 781247, , , , , ,

Trojan.Glupteba.BITSRST, C:\Users\LEGION\AppData\Roaming\EpicNet Inc\CloudNet\cloudnet.exe, En quarantaine, 1160, 781247, , , , , ,

Trojan.Glupteba.BITSRST, C:\Users\LEGION\AppData\Roaming\EpicNet Inc\CloudNet, En quarantaine, 1160, 781247, , , , , ,

Trojan.Glupteba.BITSRST, C:\USERS\LEGION\APPDATA\ROAMING\EPICNET INC, En quarantaine, 1160, 781247, 1.0.62204, , ame, , ,

Trojan.Glupteba.BITSRST, C:\Users\LEGION\AppData\Local\EpicNet Inc\CloudNet\cloudnet.exe\Protection Dir, En quarantaine, 1160, 781248, , , , , ,

Trojan.Glupteba.BITSRST, C:\Users\LEGION\AppData\Local\EpicNet Inc\CloudNet\cloudnet.exe, En quarantaine, 1160, 781248, , , , , ,

Trojan.Glupteba.BITSRST, C:\Users\LEGION\AppData\Local\EpicNet Inc\CloudNet, En quarantaine, 1160, 781248, , , , , ,

Trojan.Glupteba.BITSRST, C:\USERS\LEGION\APPDATA\LOCAL\EPICNET INC, En quarantaine, 1160, 781248, 1.0.62204, , ame, , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\winboxscan-1003-2.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\proxy\obfs4proxy.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\lsa64install_in.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\winboxls-1008-2.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\proxy\Tor\tor.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\i2pd\i2pd.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\proxy\tor.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\scheduled.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\cloudnet.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\smb\e7.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\lsa64.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\mrt.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\al.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\vc.exe\Protection Dir, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\winboxscan-1003-2.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\proxy\obfs4proxy.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\lsa64install_in.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\winboxls-1008-2.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\proxy\Tor\tor.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\i2pd\i2pd.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\proxy\tor.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\scheduled.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\cloudnet.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\smb\e7.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\lsa64.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\proxy\Tor, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\mrt.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\al.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\vc.exe, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\proxy, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\i2pd, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\Users\LEGION\AppData\Local\Temp\csrss\smb, En quarantaine, 3440, 995472, , , , , ,

Trojan.Ranumbot, C:\USERS\LEGION\APPDATA\LOCAL\TEMP\CSRSS, En quarantaine, 3440, 995472, 1.0.62204, , ame, , ,

Fichier: 7

PUP.Optional.BundleInstaller, C:\USERS\LEGION\APPDATA\ROAMING\UTORRENT\UPDATES\3.5.5_46348.EXE, Aucune action de l'utilisateur, 496, 1086270, 1.0.62204, , ame, , 600F20ABCC1FA9F5BDA0965D07B6855D, 7D89A16FC0D3AFA3CD78CC51E7AE6A81343CB14DE6FDCA9325142DECA5133515

PUP.Optional.BundleInstaller, C:\USERS\LEGION\APPDATA\ROAMING\UTORRENT\UPDATES\3.5.5_46514.EXE, Aucune action de l'utilisateur, 496, 1095642, 1.0.62204, , ame, , CDAE52391B92667C9FA26BE90862DC24, 081198C6B5236260AEE9B1183F96EE765E3581724D90B1C5E4484EB1755E773C

PUP.Optional.BundleInstaller, C:\USERS\LEGION\APPDATA\ROAMING\UTORRENT\UPDATES\3.5.5_46090.EXE, Aucune action de l'utilisateur, 496, 977807, 1.0.62204, , ame, , 316C70E0D79DBC9C1430AD49FF56BD6D, 628E54FD63A30DA509B1E6006639BFBB457C753D5E029CA0EDA32197B06EBB58

PUP.Optional.BundleInstaller, C:\USERS\LEGION\APPDATA\ROAMING\UTORRENT\UPDATES\3.5.5_46304.EXE, Aucune action de l'utilisateur, 496, 1082103, 1.0.62204, , ame, , DC207CC725BA775FE9A5D7FD3ABBF0D1, 8CE54612B6BA168908343FC29C89C6D4CADBB05BAB38B87876FF9FB3E98B4E4E

RiskWare.KMS, C:\USERS\LEGION\DESKTOP\NOUVEAU DOSSIER\ARCHIVE-FF26\OFFICE 2019 PRO PLUS\OINSTALL.EXE, Aucune action de l'utilisateur, 880, 632069, 1.0.62204, CCB29BB2B636A57E4AAB5EB6, dds, 02032821, F71556138C9EB716330063156DB4A6BC, 41FF83C380B958E918C4061C02A6077590D7630A01D7F2F0F448DC1A6FBF284A

RiskWare.GameHack, C:\USERS\LEGION\DOWNLOADS\COMPRESSED\OSIRIS CSGO HACK.ZIP, Aucune action de l'utilisateur, 6769, 1015160, 1.0.62204, 72D9ACF866BE5853E25A063B, dds, 02032821, 3C53678C1869CCBD5FD990BFB44E2642, EEF24FC749AD8876A213E5A02762D73A4F30D1CCE70D64AE3F8354787B2E4989

PUP.Optional.BundleInstaller, C:\USERS\LEGION\DOWNLOADS\PROGRAMS\UTORRENT.EXE, Aucune action de l'utilisateur, 496, 1081967, 1.0.62204, , ame, , A1DD2F1AE9790D39852D8216CC0764A1, AA6A9387BDAF3C1ECC34E51404A49D5D97FB9ACE4F08B7AC3B3558A41EAC87F4

Secteur physique: 0

(Aucun élément malveillant détecté)

WMI: 0

(Aucun élément malveillant détecté)

(end)

non c'est la premier fois que je le fait après le redémarrage (a chaque redémarrage le dossier retourne)

pour être plus précis

après avoir fait l'analyse frst et le désinstaller j'ai redémarre mon pc et fait l'analyse , il a trouve les epic encore et puis je les ai mis en quarantaine et puis la vide j'ai pris le compte rendu ( c'est celui que j'ai envoyé ) et j'ai re analyse et la il n'as rien trouve

comme vous avez dis : Après avoir supprimé la quarantaine de Malwarebytes fait une nouvelle analyse avec Malwarebytes et vérifie si il trouve autre chose que des dossiers vides, donne-moi son rapport d'analyse.

j'ai pas pu supprimer la quarantaine de malwerbyte en premier car elle était déjà vide du coup j'ai commence avec un scan car a chaque redémarrage ils retournent ,

non c'est la premier fois que je le fait

Ce serait bien que tu fasses ce que je te demande car si je pense que tu as tout et qu'en fait tu ne l'as pas fait, cela fausse ma vision des choses, chaque choses que je demande à son importance.

Quand Malwarebytes trouve quelque chose il faut toujours vider la quarantaine et ensuite en cas de doute refaire l'analyse, maintenant que tu as vidé la quarantaine, Malwarebytes trouve-t-il encore des choses même après redémarrage ?

Désolé : ')

oui après avoir vidé la quarantaine et redémarrer le pc il est a encore trouvé

re-merci encore pour votre temps et vraiment désole pour le dérangement voici les lien :

https://pjjoint.malekal.com/files.php?id=20221112_k14r12h11u5r15

https://pjjoint.malekal.com/files.php?id=FRST_20221112_p8z11t12u8y6

https://pjjoint.malekal.com/files.php?id=20221112_u12i8u7q5d10

Bonjour.

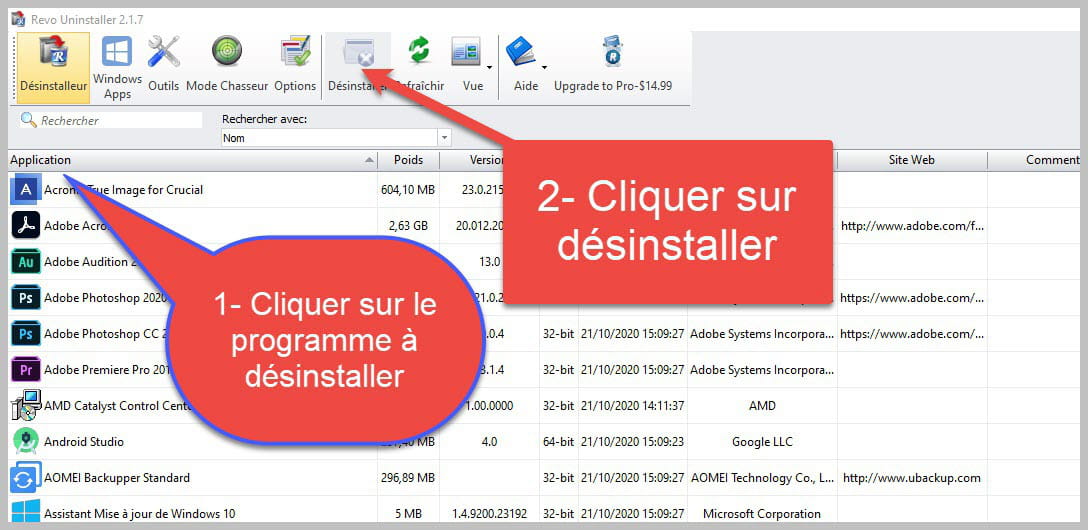

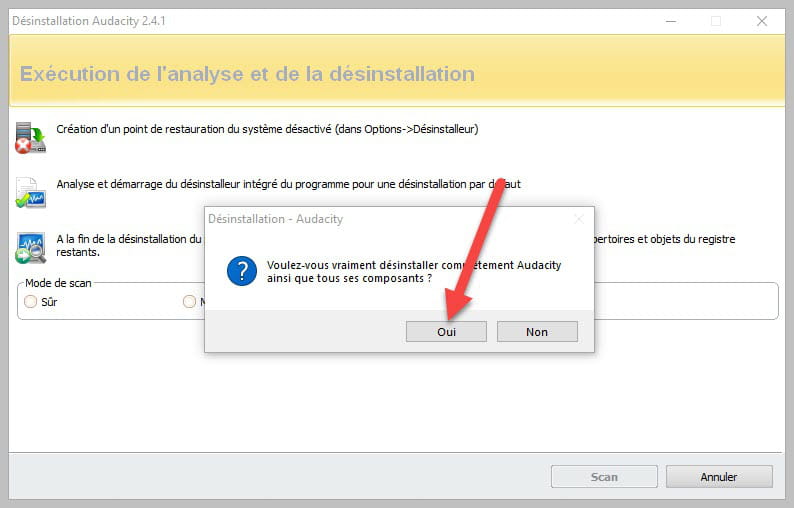

Désinstalle Smadav avec Revo Uninstaller en mode scan avancé, voir le tutoriel ci-dessous, ensuite vérifie si Malwarebytes trouve toujours quelque chose.

Tutoriel Revo Uninstaller à lire attentivement.

Accepter la désinstallation du programme que l'on souhaite désinstaller et si il y a un message d'erreur disant que la désinstallation est impossible fermer le message d'erreur et continuer la procédure.

Cocher "Scan avancé" puis cliquer sur "Scan".

Cliquer sur "Sélectionner tout" puis sur "Supprimer" si une deuxième liste apparaît faire de même puis une fois que tout est supprimé cliquer sur "Fini" un redémarrage sera peut-être demandé.

Je ne sais pas vu que en dehors des 3 dossiers rien n'apparaît dans le rapport FRST aucun processus juste les dossiers, quels logiciels as-tu cracké sur ton pc il y a je pense Autodesk et Wallpaper.Engine.v2.0.48 qui paraît louche il y en a -t-il d'autres ?

Après avoir désinstallé Smadav as-tu supprimé ce que Malwarebytes a trouvé et redémarré le pc et fait un nouveau scan ?

bonjour

enfin une bonne nouvelle merci infirment pour votre aide et temps et désole encore pour l'embêtement après avoir désinstallé Smadav et supprimé ce que Malwarebytes a trouvé et redémarré le pc et fait un nouveau scan et re-redémarre mon pc et fait un scan , malwerbyt ne trouve rien c'était donc smadav et non appart ces 2 la tout est clean je suppose mais je vais les supprime ,

merci encore a bientôt XD